وحدات النظام الأساسي الموثوقة (TPMs) هي أجهزة شبه موصلة صغيرة مضمنة داخل جميع أجهزة الكمبيوتر وتُنفذ أحيانًا داخل وحدة المعالجة المركزية نفسها. فهي مخزن آمن لمفاتيح التشفير - تشبه على نحوٍ كبير الرقاقة الموجودة على بطاقة الدفع. تم شحن وحدات TPM داخل أجهزة الكمبيوتر الشخصية وأجهزة الكمبيوتر المحمولة لفترة طويلة، ولكن لم يتم توزيعها بشكلٍ صحيح في شبكات ماكينات الصراف الآلي للبنك، وغالبًا ما يرجع ذلك إلى القصور الذاتي في تنفيذ هياكل الأمان الجديدة. هذا أمر مثير للدهشة نظرًا لأن شبكات ماكينات الصراف الآلي تحتاج إلى هياكل آمنة من الناحية المشفرة أكثر من معظم الصناعات.

في الواقع، تُعد وحدات TPM أكثر بكثير من مجرد مخزن مفاتيح آمن. فهي أصل الثقة في جميع أشكال الأمان على الشبكات القائمة على الكمبيوتر - ويجب أن تكون كذلك على شبكات ماكينات الصراف الآلي أيضًا.

يستكشف هذا المستند ما يجب على البنوك مراعاته عند تصميم بنية أمان ماكينات الصراف الآلي الخاصة بها وكيف يجب على الصناعة الاستفادة من وحدات TPM لتأمين الأجهزة والبرامج والشبكة - بشكلٍ مشفر.

مقدمة

يتفق الجميع على وجوب تأمين ماكينات الصراف الآلي إلى أقصى حد ممكن دون الانتقاص من إمكانية استخدامها. ومع ذلك، يبدو أن هناك إجماعًا أقل على كيفية تحقيق ذلك. بالطبع، ينشأ بعض هذا الالتباس بسبب المنافسة بين المورّدين، حيث تتنافس منتجات الأمان المختلفة على جذب انتباه العملاء. ولكنّ ثَمّ قدرًا لا بأس به من المعلومات المضللة التي تربك العملاء وتؤدي في نهاية المطاف إلى ضعف عمليات التنفيذ التي تكون عرضة للهجوم.

يجمع هذا المستند التقني بين الأساسيات المهمة لأمن النظام، بدءًا من خط الأساس لكيفية حماية أنظمة الحوسبة الفردية ثم معالجة حالة الاستخدام الفريدة لشبكات ماكينات الصراف الآلي التي تتطلب بالطبع أعلى مستوى من الحماية. ولا تتحمل شبكات ماكينات الصراف الآلي مسؤولية ملايين الدولارات من النقد فحسب، بل إنها أيضًا نقطة دخول محتملة لأنظمة الكمبيوتر المضيفة للبنك والتي يمكنها تحويل مبالغ كبيرة من الأموال حول العالم. وقد تكون ماكينات الصراف الآلي المخترقة أكثر تكلفة بالنسبة للبنك من مجرد النقد الموجود داخل الخزينة.

أولًا، لنلقِ نظرة على بعض المفاهيم الخاطئة الشائعة حول الأمان. وربما يتمثل سوء الفهم الأكبر حول أمن النظام في سوء تقدير مفهوم الأمن متعدد المستويات. ومن الصحيح أنه لا يوجد حل سحري واحد عند تأمين نظام معقد - بل هناك حاجة إلى تأمين متعدد ومنسق. ومع ذلك، غالبًا ما يُساء فهم هذا المفهوم ليعني أنه كلما كان الأمان أكثر غموضًا وتعقيدًا، زاد أمان النظام. هذه ببساطة ليست هي القضية. هناك تقنيات تشفير أساسية قد تكون بسيطة ويمكن مناقشتها بشكل مفتوح ومفهوم جيدًا ويجب أن تشكل جوهر أي بنية أمان. ولا توفر هذه التقنيات أمانًا قابلًا للقياس فحسب، بل إنها سهلة الاستخدام أيضًا، ولا تعتمد على التواءات المستخدمين لجعلها تعمل.

لنوضح ذلك بمثال سريع. لقد اعتدنا جميعًا على أنظمة الكمبيوتر التي تتطلب اسم مستخدم وكلمة مرور من أجل تسجيل الدخول. ونظرًا لإمكانية تعرض نظام الأمان المستند إلى كلمة المرور للهجوم من قبل المتسللين، فقد أنشأت المنظمات قواعد كلمات مرور أكثر تعقيدًا من أي وقت مضى والتي تعتبر غير مألوفة بالنسبة للمستخدمين الشرعيين - تتمثل في تغييرات كلمة المرور العادية، وعدم استخدام آخر x من كلمات المرور، وتركيبات كلمات المرور المعقدة والتي يصعب تذكرها، وما إلى ذلك. وما لبثت شركة Microsoft أن تجاوزت كل ذلك باستخدام "Windows Hello".

يجمع Windows Hello بين التعرف على الأجهزة المؤمنة باستخدام تشفير آمن من خلال وحدات TPM مع التعرف على الوجه بالمقاييس الحيوية. وفي الواقع، هذا مشابه جدًا لمفهوم الأمان الذي تفهمه صناعة ماكينات الصراف الآلي جيدًا - المتمثل في الرقاقة ورقم التعريف الشخصي. مع Windows Hello، تمثل الرقاقة وحدة TPM وهي عبارة عن معالج تشفير يشبه الرقاقة الموجودة في بطاقة الدفع، وتحل المعلومات البيومترية محل رقم التعريف الشخصي. وهذا النظام ليس فقط أكثر أمانًا مما يمكن أن يكون عليه أي نظام اسم مستخدم + كلمة مرور، بل إنه سهل الاستخدام بشكلٍ رائع. لا يمكنني فقط تسجيل الدخول إلى كمبيوتر Surface اللوحي من خلال النظر إليه فحسب، بل يمكنني القيام بذلك في لحظة - أسرع مما يمكنني كتابة حرف واحد من كلمة المرور الخاصة بي. هل من الممكن أن يكون النظام أكثر أمانًا وأسهل استخدامًا؟ بالتأكيد. نحن بحاجة إلى الابتعاد عن فكرة أنه ليس هناك مكسب دون ألم - فالأمان الحقيقي لا يتطلب تعذيب المستخدم.

لعلك لاحظت أننا قدمنا مفهوم وحدات TPM في الفقرة السابقة. حيث يتمحور هذا المستند حول وحدات TPM باعتبارها "الجذور الأساسية للثقة" في الحوسبة. وحدة TPM عبارة عن شريحة آمنة من أشباه الموصلات تتكون من بنية أمان تم تصميمها بواسطة مجموعة الحوسبة الموثوقة (TCG) التي تضم أكثر من 100 شركة، بما في ذلك الشركات الكبرى مثل Intel وMicrosoft وHP وIBM. وقد بدأت عملها في وقت مبكر من عام 1999 بهدف إنشاء نواة آمنة لأجهزة الحوسبة بحيث يمكن بناء جميع أمان الحوسبة من هذا المركز الآمن. ثَمّ خبران؛ السار منهما هو أن وحدات TPM قياسية تمامًا في جميع أجهزة الكمبيوتر الشخصي الجديدة وهي موجودة منذ سنوات عديدة. بينما الخبر السيئ هو أن العديد من المنظمات لا تعرف حتى أن لديها هذه الجوهرة الأمنية داخل أجهزتها الحاسوبية ولا تستفيد منها. وهذا المستند محاولة لتغيير هذا الوضع - خاصة بالنسبة لصناعة ماكينات الصراف الآلي لدينا. وفي نهاية المطاف، فنحن بحاجة إلى حوسبة آمنة أكثر من معظم الصناعات.

وحدات TPM - "الجذور الأساسية للثقة"

ماذا يعني "الجذر الأساسي للثقة" ولماذا تعتبر وحدات TPM محورية بالنسبة لأمن الحوسبة؟ وللتعرف على ذلك، فمن المهم أن ندرك أن كل أمان حوسبة يعتمد على الاستخدام الذكي للتشفير. والتشفير هو طريقة حسابية تقوم بتحويل البيانات من نموذج "واضح" إلى شكل عشوائي ظاهريًا والعكس بالعكس.

عندما تكون البيانات أو المعلومات في شكلٍ واضح، يمكن استخدامها للغرض المقصود. وعندما تكون البيانات مشفرة، فإنها تصبح غير قابلة للاستخدام حتى يتم فك تشفيرها. ثَمّ شيء مهم تجب مراعاته بشأن التشفير وفك التشفير هو الحاجة إلى "مفتاح" آمن لتشفير البيانات أو فك تشفيرها. فدون المفتاح، تصبح البيانات المشفرة غير مجدية. وفي الواقع، لا تختلف كلمة "مفتاح" بهذا المعنى عن مفتاح الخزنة. ففي حالة فقد مفتاح الخزنة، لا يمكنك الوصول إلى الذهب الموجود داخل تلك الخزنة. وفي حالة الحوسبة، فإن الذهب هو البيانات المحمية بواسطة عملية التشفير.

والآن، ثَمّ شيء مهم يجب فهمه هو أن المفتاح نفسه يجب أن يكون واضحًا من أجل استخدامه لفك تشفير الرسائل. وهذا يعني أنك بحاجة إلى طريقة لتخزين المفتاح بشكل آمن. نعم، يمكنك تشفير هذا المفتاح باستخدام مفتاح آخر. وسيؤدي ذلك إلى جعل المفتاح الأصلي آمنًا - ولكن ستواجه بعد ذلك مشكلة حول مكان تخزين المفتاح الثاني. في الواقع، قد تكون لديك سلسلة من المفاتيح (وغالبًا ما توجد مثل هذه السلسلة). غير إن المفتاح الأولي يجب تخزينه في مكان آمن بشكلٍ واضح. أين يمكنك تخزين هذا المفتاح الرئيسي الواضح داخل جهاز الكمبيوتر؟ الإجابة ليست على القرص الثابت (أو SSD). من المستحيل تخزين مفتاح واضح على محرك الأقراص بأمان - إذ بمقدور المتسلل الذي يمكنه الوصول فعليًا إلى محرك الأقراص العثور على المفتاح الواضح دائمًا. ولا تستطيع البرامج بمفردها حمايتها إذا كان لدى المهاجم وصول فعلي.

الدخول إلى وحدة النظام الأساسي الموثوقة. عكفت مجموعة الحوسبة الموثوقة على تصميم وحدة نظام أساسي موثوقة كمخزن لكلمات المرور، وهو مضمن داخل اللوحة الأم. وفي بعض التصميمات، قد توجد وحدة النظام الأساسي الموثوقة داخل رقائق وحدة المعالجة المركزية نفسها. فهي مصممة لغرض محدد هو تخزين المفاتيح بشكل آمن. فهي أيضًا أكثر بكثير من مجرد مخزن مفاتيح - وسنتعرف على ذلك في القسم التالي. وفي الوقت الحالي، ضع في اعتبارك أن نظام الحوسبة قد يحتوي على سلسلة من المفاتيح، ولكن يجب أن يكون المفتاح في بداية تلك السلسلة واضحًا ويجب تخزينه بشكلٍ آمن للغاية بحيث لا يمكن استخدامه إلا للأغراض الموثوقة. وحدة النظام الأساسي الموثوقة هي بمثابة مخزن المفاتيح هذا.

الجذر الأساسي لقياس الثقة (CRTM)

لقد وعدت أن وحدة النظام الأساسي الموثوقة ليست مجرد مخزن مفاتيح رائع. فكر في المشكلة الأولى التي يواجهها مخزن المفاتيح الآمنة في أول يوم عمل له. إذا قال شخص ما لوحدة النظام الأساسي الموثوقة: "من فضلك، هل يمكنني الحصول على هذا المفتاح الواضح؟" كيف تعرف من يطلب المفتاح؟ من الجيد تخزين المفتاح بشكلٍ آمن، ولكن لمن ستعطي هذا المفتاح؟ هل هذا جزء شرعي من التعليمات البرمجية يطلب استخدام المفتاح أم إنه برنامج ضار؟ قام أحد المتطفلين بتعديل البرنامج الموجود على جهاز الكمبيوتر باستخدام برامج ضارة، ثم قال بأدب شديد: "من فضلك، وحدة النظام الأساسي الموثوقة، هل يمكنني استخدام المفتاح؟" ترى المشكلة - لا يكفي أن تكون مجرد مخزن مفاتيح آمن للغاية. أنت بحاجة إلى مصادقة البرنامج الذي يطلب استخدام هذه المفاتيح. أدخل الآن خدعة الطرف الثاني التي تقدمها وحدة النظام الأساسي الموثوقة - الجذر الأساسي لقياس الثقة (CRTM).

يعمل الجذر الأساسي لقياس الثقة مع سلسلة من الثقة تبدأ عند التشغيل. تعمل الأجهزة ووحدة النظام الأساسي الموثوقة جنبًا إلى جنب من أجل "قياس" تسلسل التمهيد للكمبيوتر من التمهيد الأولي ثم إلى BIOS/UEFI، وحتى بدء تشغيل نظام التشغيل. فهو "يقيس" ما إذا كان أي من البرامج الموجودة على جهاز الكمبيوتر قد تم تعديله أو التلاعب به أثناء عملية بدء التشغيل. تُعرف هذه العملية باسم التمهيد الآمن والتي تعد اليوم ميزة قياسية لمراكز معالج الكمبيوتر الجديدة التي تستخدم برامج UEFI الثابتة لبدء تشغيل جهاز الكمبيوتر.

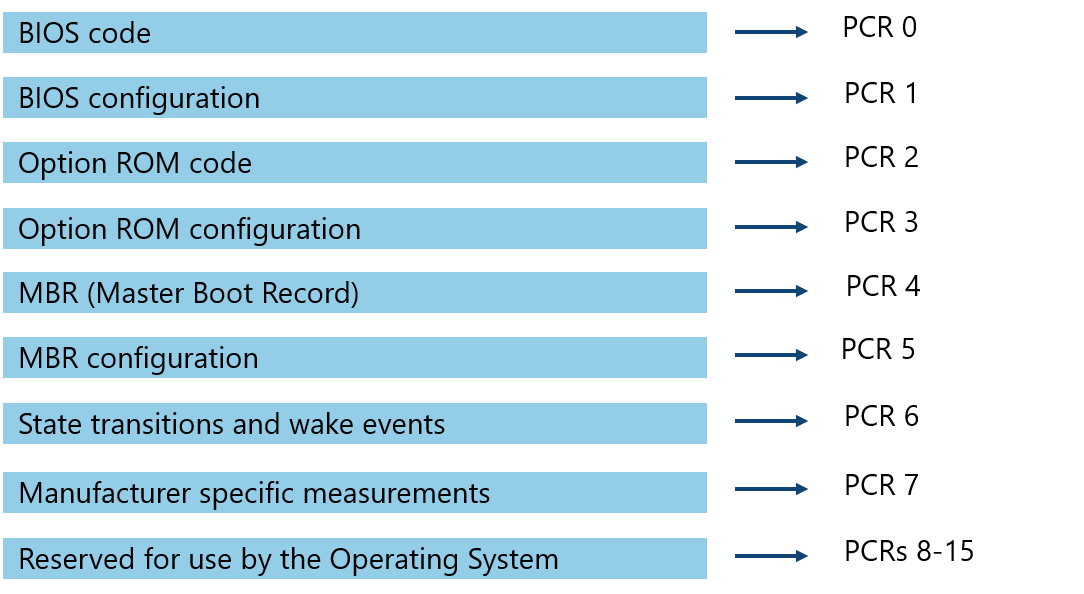

للمساعدة في التمهيد الآمن، قدم تصميم وحدة النظام الأساسي الموثوقة مفهومًا يسمى سجلات تكوين النظام الأساسي (PCRs). يتم حساب قيم سجلات تكوين النظام الأساسي بواسطة وحدة النظام الأساسي الموثوقة في عملية تسمى "تمديد سجلات تكوين النظام الأساسي" بطريقة تشبه إلى حد ما إنشاء سلسلة السجلات، ما ينتج عنه سجلات تكوين النظام الأساسي (أي مجموعة من التجزئات) لتسلسل بدء تشغيل جهاز الكمبيوتر. إذا كانت سجلات تكوين النظام الأساسي غير معدلة من الماضي، فإن برنامج بدء التشغيل في الكمبيوتر الشخصي يكون بعد ذلك غير معدّل - وهذا مضمون من الناحية المشفرة. من المستحيل على البرامج الضارة أن تعدل حتى بايت واحد من برنامج بدء التشغيل المقاس دون التأثير على قيم سجلات تكوين النظام الأساسي

يمثل هذا مفهومًا مهمًا للغاية في علم التشفير. ما يُعرف باسم "دالة التجزئة الآمنة" هي دالة شبيهة بالتشفير تقوم بتحويل كتلة من البيانات إلى سلسلة من الأحرف ذات الطول الثابت والتي تعمل كبصمة للبيانات الأصلية. الأمر الذي يعني إذا تغيرت البيانات، تتغير البصمة. لذلك فهذه طريقة مؤكدة لاكتشاف حتى أقل تعديل على مجموعة كبيرة من البرامج. تستخدم وحدة النظام الأساسي الموثوقة نوعًا مختلفًا من التجزئة يسمى HMAC. إن HMAC هي تجزئة تتمثل في "تجزئة يتم إنشاء مفتاح لأجلها"، ما يعني أن الشخص الذي لديه مفتاح الأمان الصحيح هو الوحيد القادر على إنشاء تجزئة HMAC أو التحقق منها. فهو نوع من "التجزئة المشفرة".

ثَمّ سبب لنتعمق في هذا الجزء ببعض التفاصيل. وهي الطريقة التي تضمن بها تقنية TPM أن يكون البرنامج الأساسي في ماكينة الصراف الآلي آمنًا بنسبة 100٪. ليست هناك طرق لإجراء التعديل حتى ولو على بت واحد من البرامج في تسلسل التمهيد لماكينة الصراف الآلي المحمي بواسطة TPM دون كسر التشفير الحديث نفسه. وهو كذلك المفهوم الذي تناولناه بالتفصيل بعد ذلك في هذا المستند لتأمين باقي ماكينات الصراف الآلي بالكامل.

لدينا الآن برنامج أساسي آمن - ماذا عن البرامج التطبيقية؟

فيما يخص ماكينة الصراف الآلي التي تعمل بنظام التشغيل Windows 10، ثَمّ نوعان من التقنيات المهمة من Microsoft التي تتولى المسؤولية في هذه المرحلة: Bitlocker وDevice Guard (المعروف الآن باسم Windows Defender Application Control ‒ WDAC). تتمثل الأولى في Bitlocker وهي تقنية تشفير محرك أقراص Microsoft. فهي قادرة على تشفير القرص الصلب أو SSD بالكامل، والأهم من ذلك أنه يحفظ مفتاح تشفير محرك الأقراص الخاص به "في TPM". وفي الواقع، فإن الأمر أكثر تعقيدًا قليلًا من مجرد حفظ المفتاح في TPM - وهو ما سنلقي عليه الضوء قليلًا.

ضع في اعتبارك أنه لا يكفي تخزين المفاتيح بشكل آمن فحسب، بل من الضروري معرفة "من" الذي يطلب المفتاح قبل تسليمه. تنطوي وحدة TPM على حيلة جديدة أخرى تسمى "ختم" المفتاح. فعندما يتم تشفير محرك ماكينات الصراف الآلي للمرة الأولى في بيئة آمنة ويتم إنشاء مفتاح جديد بواسطة Windows، يتم بعد ذلك تشفير هذا المفتاح باستخدام "مفتاح تشفير المفتاح" منفصل يسمى KEK. ويتم تشفير KEK نفسه بشكلٍ أكبر في عملية تسمى "الختم" باستخدام قيم PCR والمفتاح الخاص لـ TPM. عند بدء تشغيل ماكينة الصراف الآلي، يصبح مفتاح KEK متاحًا فقط إذا تم التحقق من صحة جميع بصمات البرامج الأساسية التي تم قياسها بواسطة PCRs - ما يعني أنه لم يتم التلاعب بالتعليمة البرمجية لـ BIOS وWindows، كما هو موضح سابقًا. فباستخدام مفتاح KEK، يقوم Windows بفك تشفير مفتاح تشفير محرك الأقراص الخاص به ويستخدم ذلك لفك تشفير محرك الأقراص بأكمله. وبمجرد استرداد KEK، يقوم Windows بإغلاق باب KEK الموجود خلفه. ويقوم بذلك عن طريق "تمديد" PCR 11 - ما يعني أن PCR 11 يتم تعديله بعد فتح KEK، بحيث يتعذر على أي شخص آخر استرداد KEK لاحقًا. يتم الاحتفاظ بـ KEK آمنًا بواسطة وحدة TPM حتى تسلسل التمهيد التالي وتتم إتاحته مرة أخرى فقط إذا أكدت PCRs أنه لم يتم التلاعب بأي من البرامج الأساسية، ثم أغلق الباب مرة أخرى بمجرد إتاحة KEK لـ Bitlocker من أجل فك تشفير محرك الأقراص.

كما ترى، لقد قمنا بإنشاء البرنامج الأساسي خطوة بخطوة، والتحقق من كل واحد باستخدام PCRs للتأكد من عدم حدوث أي تلاعب، حتى نكمل عملية التمهيد ونقوم بتحميل Windows. نحن بحاجة الآن إلى بدء تشغيل برنامج تطبيق ماكينات الصراف الآلي والتحقق من عدم التلاعب بجميع الملفات التنفيذية التي نقوم بتشغيلها قبل استخدامها. بمعنى آخر، نحن أيضًا بصدد توسيع نطاق المفاهيم الخاصة نفسها بفحص بصمة التشفير لكل مكون برمجي قبل استخدامه. يتم تنفيذ هذا الجزء الأخير من سلسلة بدء التشغيل بواسطة Windows WDAC (أو برنامج جهة خارجية ذي وظائف مماثلة). غالبًا ما يُطلق على ذلك القائمة البيضاء، وينتج عن ذلك التجزئة (أي بصمة الإصبع المحسوبة) لكل ملف تنفيذي يتم فحصه قبل السماح له بالتشغيل.

إدراج ماكينات الصراف الآلي في القائمة البيضاء

إن أفضل طريقة لإدراج برامج ماكينات الصراف الآلي في القائمة البيضاء باستخدام Windows WDAC (أو أي برامج أخرى للقائمة البيضاء) هي استخدام ما يُعرف باسم "قاعدة الشهادة". فهي تتطلب أن يكون البرنامج الذي تقوم بنشره على ماكينة الصراف الآلي قد تم التوقيع عليه مسبقًا من قبل مطور هذا البرنامج. لذلك، على سبيل المثال، يتم توقيع الملفات التنفيذية لنظام التشغيل Windows 10 بواسطة Microsoft باستخدام مفتاحها الخاص. وهذا يعني أنه يمكن لأي شخص التحقق من عدم تعديل الملفات التنفيذية لنظام التشغيل Windows أو التلاعب بها أثناء النقل وأنها في نفس الحالة التي كانت عليها وقت توقيع Microsoft عليها، وذلك ببساطة عن طريق التحقق منها باستخدام المفتاح العام للتوقيع برمز Microsoft. ومن أجل الحصول على WDAC لتأكيد ذلك، فكل ما هو مطلوب هو إنشاء "قاعدة شهادة" تنص على أن الملفات التنفيذية الموقعة من Microsoft آمنة للاستخدام.

وبالمثل، يتم دائمًا توقيع برنامج KAL عن طريق رمز KAL الذي يوقع المفتاح الخاص. كما يمكن لعملائنا التحقق من عدم التلاعب ببرنامج KAL عن طريق تثبيت شهادة توقيع رمز KAL على كل ماكينة صراف آلي.

ولكن ماذا عن البرامج الأخرى غير المُوقَّعة مسبقًا بهذه الطريقة؟ هناك ثلاثة خيارات مفتوحة للبنك:

- طلب من المورّد التوقيع على الكود الخاص به.

- فسخ التعاقد مع المورّد. (هل هناك مورّدو ماكينات صراف آلي لا يوقعون بالفعل على الكود الخاص بهم في عام 2020؟ على ما يبدو، نعم).

- استخدام "قاعدة تجزئة"

قاعدة التجزئة هي قاعدة تضيفها إلى سياسة القائمة البيضاء الخاصة بك لـ WDAC، حيث يحسب البنك تجزئة جميع الملفات التي تأتي من مورّد لم يوقع على الملفات التنفيذية الخاصة به. بمعنى آخر، تقوم بالتوقيع بالرمز نيابةً عنهم. من الواضح أن هذا ليس جيدًا كالرمز الذي يتم توقيعه في الأصل، حيث لا يمكن اكتشاف أي تلاعب في النقل بين المورّد والبنك (على الرغم من أنه قد تكون هناك آليات أخرى لضمان الإرسال الآمن).

ويتمثل الجانب السلبي الثاني لتنفيذه بهذه الطريقة هو حاجة البنك إلى إنشاء "قاعدة تجزئة" لجميع الملفات القابلة للتنفيذ. وهذا أقل أناقة بكثير من مجرد تثبيت الشهادة العامة للمورّد في ماكينة الصراف الآلي والتي تغطي بعد ذلك جميع الملفات التنفيذية من هذا المورّد، بما في ذلك جميع التحديثات المستقبلية الواردة منه.

هل تحقق الأمر بعد؟

بمجرد وصولنا إلى هذه النقطة وتشغيل ماكينة الصراف الآلي، تم التحقق من جميع البرامج بطريقة مشفرة. لا يُسمح بتشغيل أي ملف تنفيذي تم التلاعب به أو تعديله بأي شكل من الأشكال. ولا يمكن اختراق جزء واحد بحجم غيغابايت من الملفات التنفيذية للبرامج على ماكينات الصراف الآلي الحديثة دون أن يتم اكتشافها أو حظرها.

ومع ذلك، فإن الأمر لم يتحقق بعد. تعتبر ماكينات الصراف الآلي المحمية بهذه الطريقة مقاومة لأي انتهاك بقدر ما يتعلق الأمر بالتعديل غير المصرح به لمجموعة البرامج الخاصة بها. ولكن هذه ليست نهاية القصة. لا يمثل إدخال البرامج الضارة إلى ماكينات الصراف الآلي الطريقة الوحيدة لمهاجمة ماكينات الصراف الآلي. وسنتطرق الآن إلى كيفية مساعدة وحدات TPM في الأنواع الأخرى من الهجمات.

فهم ما يمكن أن تفعله وحدات TPM

لا يقتصر الأمر في وحدات TPM على تأمين عملية تمهيد ماكينات الصراف الآلي. بل إنها الجذور الأساسية للثقة التي تسمح أيضًا بتأمين كل شيء آخر. دعونا ننتقل إلى كتاب رائع كتبه أعضاء مجموعة الحوسبة الموثوقة؛ Will Arthur، وDavid Challener، وKenneth Goldman. يعد كتاب "الدليل العملي إلى TPM 2.0" كتابًا رائعًا وكنزًا دفينًا من الأفكار التي ألهمتني لكتابة هذا The book is free to المستند التقني. يمكن تنزيل الكتاب مجانًا من هنا

تتمثل أفضل الطرق لتلخيص هذا الكتاب بسرعة وتضمينه بهذا المستند في التركيز على حالات الاستخدام الـ 53 المدرجة في الكتاب. فبإذن من المؤلفين، أنسخ حالات الاستخدام الخاصة بهم أدناه:

1. Storing boot parameters

2. VPN key access

3. Primary key optimization

4. Identity key provisioning

5. Permitting a resource manager to securely manage TPM keys

6. Attacker replacing a key at the same handle

7. UEFI

8. Detecting a reboot between attestations

9. Hashing a large file

10. Trusted boot - 1

11. Trusted boot - 2

12. Multiple simultaneous TPM digest algorithms

13. Storing login passwords

14. Core root of trust signature verification

15. Multiple primary keys

16. Custom primary keys

17. Certifying a TPM quote key

18. Creating a certificate chain

19. Assuring that a key’s authorization requires a digital signature

20. Assuring that a key’s authorization requires a biometric

21. Assurance of non-volatile data

22. Quote equivalent for a non-volatile extend index

23. Storing a secret

24. Storing a certificate

25. Storing a common password

26. Storing a root public key

27. Storing an HMAC key

28. Revoking access to a key

29. Multiple-user key revocation

30. Secure audit log of CA key use

31. Additional PCRs

32. PCRs with different attributes

33. Virtualization

34. Write-once non-volatile index

35. Standard certificates

36. Write once, read always NV index

37. Securing a policy secret

38. Duplicating a set of keys

39. Sealing a hard disk encryption key to platform state

40. VPN keys

41. Securely passing a password from the OS present to OS absent environment

42. Quote

43. Detecting a reboot between transactions

44. No increment attribute PCRs for VMs

45. No increment attribute PCRs for audit

46. Creation of different SrKs for different users

47. A set of servers acts as one

48. What TPM am I connected to?

49. What is the state of an NV index, counter, or bit-field index?

50. NV index used as a PCR

51. Auditing the TPM used as a certificate authority

52. Using the TPM to secure an application audit log

53. Ensure that PCRs do not change during a command sequence

يُرجى إلقاء نظرة على حالات الاستخدام المذكورة أعلاه. فإن أول ما يجب إدراكه هو أن وحدات TPM لا تتعلق فقط بتأمين عملية التمهيد. كما ذكرنا سابقًا، فإن وحدات TPM هي الجذور الأساسية للثقة التي تسمح بتأمين كل خطوة من خطوات ما يجب علينا القيام به مع ماكينات الصراف الآلي، خطوة بخطوة. فبالطبع، قد لا تنطبق كل حالة استخدام أعلاه بالضرورة على صناعتنا. وتذكر أن حالات الاستخدام هذه تتعلق بتأمين هذا العنصر بطريقة آمنة مشفرة.

لذا، لنأخذ مثالًا - #40 "مفاتيح VPN". في الاستخدام العادي، يتم إنشاء VPN بين ماكينة الصراف الآلي والخادم عن طريق تثبيت الشهادات الرقمية (مثل المفاتيح العامة الموقعة) على النظامين. ولكن ماذا يحدث إذا قام شخص باختراق الشهادات؟ من الصحيح أن الشهادات المخزنة في بيئة Windows المحمية بـ TPM باستخدام التأمين الموصوف في هذا المستند لن تكون قابلة للتعديل حتى الآن. ومع ذلك، يمكننا المضي قدمًا. يمكن إغلاق مفاتيح VPN ضد سجلات PCRs باستخدام وحدات TPM. وهذا يعني أنه في الوقت الحالي على وشك إعداد VPN، لا يمكن إتاحة المفاتيح المطلوبة لإعداد VPN إلا إذا كانت سجلات PCR في الحالة الصحيحة. يتم رفض أي اختلاف واتصال VPN. ضع في اعتبارك الآن أنه يمكن تطبيق هذا المفهوم على جانبي نفق VPN. لا يجب أن تكون سجلات PCRs في الحالة الصحيحة من جانب ماكينة الصراف الآلي فحسب، بل يمكن أيضًا أن تكون في الحالة الصحيحة لخادم ماكينة الصراف الآلي في مركز البيانات. إذا تم ذلك، فسنكون قد أكدنا بشكل مشفر أن كلًا من ماكينات الصراف الآلي وخادمها في حالة آمنة قبل الاتصال. كنا نعلم أن جميع الملفات التنفيذية التي تم تشغيلها على كلٍ من ماكينات الصراف الآلي وخادمها حتى تلك النقطة هي أصيلة ولا يتم التلاعب بها، ونحن نسمح للاثنين بالاتصال إذا، وفقط إذا، تم تحقيق هذا السيناريو من قبل كلا النظامين.

لا يُعد هذا المستند التقني مكانًا لاقتراح مناقشة جميع الأفكار الموجودة في الكتاب الإلكتروني. ففي الواقع، هناك حالات استخدام إضافية تنطبق على ماكينات الصراف الآلي تحديدًا والتي تحتاج إلى مناقشتها وتصميمها وتنفيذها. آمل أن تقوم صناعة ماكينات الصراف الآلي بذلك من خلال واحدة أو أكثر من اللجان التابعة لها. ويمكن الاطلاع على المزيد عن ذلك في وقتٍ لاحق.

تأمين اتصالات الشبكة

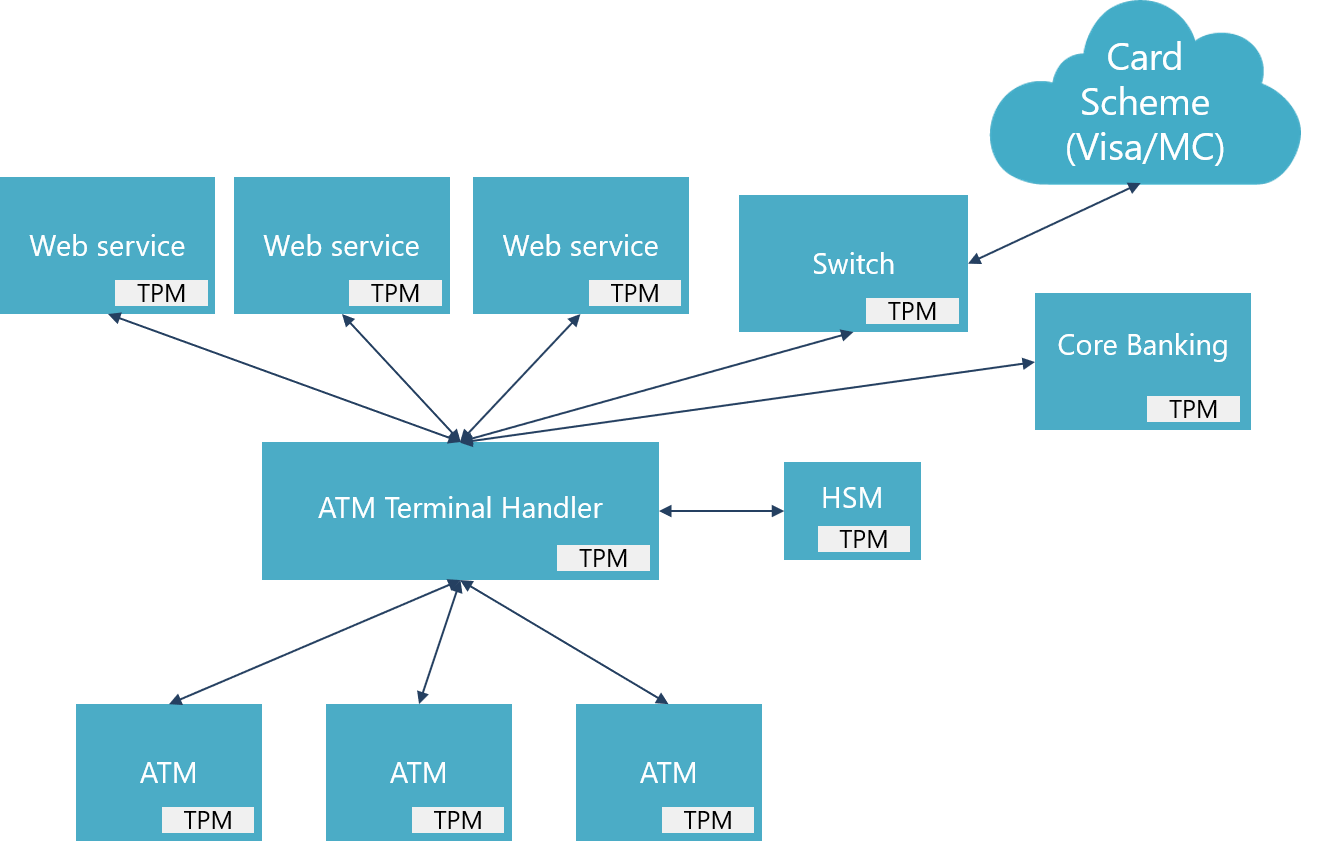

لقد تناول القسم السابق أمن الشبكة. دعنا الآن نستكشف ذلك بمزيدٍ من التفصيل بعض الشيء نظرًا لأنها حالة استخدام ذات أهمية خاصة بالنسبة لماكينات الصراف الآلي. من الواضح أننا لا نريد أن تكون ماكينات الصراف الآلي آمنة بشكل فردي فحسب، بل نطلب أيضًا أن يكون أي نظام خادم خلفي نتعامل معه آمنًا وغير منقوص. يُرجى الاطلاع على الرسم التخطيطي الوارد أدناه:

يوضح الرسم التخطيطي سيناريو الاتصال في بنك كبير نموذجي مزود بخدمات ماكينات الصراف الآلي المتطورة. إذ تتصل ماكينات الصراف الآلي بمعالج طرفي ينظم الخدمات الواردة من خوادم خلفية متعددة. توفر وحدة أمان الأجهزة (HSM) خدمات تشفير كما تساعد في تقسيم المناطق. فبمجرد إجراء المعاملة وطلب اعتمادها، يتم إرسالها إلى النظام المصرفي الأساسي إذا كانت معاملة "داخل نطاقنا" أو إلى أنظمة البطاقة إذا كانت معاملة "خارج نطاقنا".

ضع في اعتبارك الآن المدينة الفاضلة الآمنة حيث تحتوي كل ماكينة صراف آلي وكل خادم على TPM (وهذا هو الحال بالنسبة لجميع الأجهزة الحديثة)، وقد تم التحقق من جميع الأنظمة بداية من التمهيد باستخدام قياسات PCR، وتم إعداد جميع اتصالات TLS وشبكات VPNs باستخدام الشهادات غير المختومة من قبل وحدة TPM، وبالتالي فهي مضمونة من الناحية المشفرة بعدم التلاعب بها. إنها مدينة فاضلة بالفعل. والمحزن أنه لم يحقق سوى عدد قليل جدًا من البنوك هذا المستوى من الأمان في أغسطس 2020.

تتمثل إحدى تحديات التنفيذ المحتملة هنا في قابلية التوسع والتكتل. كيف يمكنك إنشاء كتلة خادم إذا كانت الاتصالات مرتبطة بوحدات TPM فردية؟ انظر حالة الاستخدام رقم 47 أعلاه "مجموعة من الخوادم تعمل كجهاز واحد". لقد فكرت مجموعة الحوسبة الموثوقة (TCG) في ذلك بالفعل.

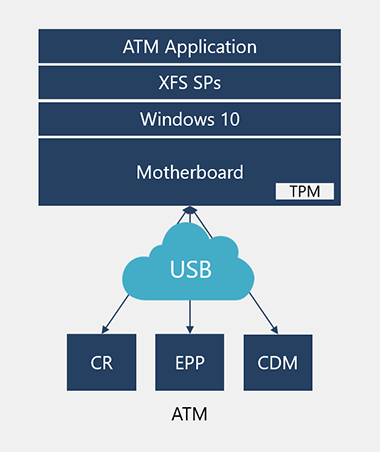

تأمين توصيلات أجهزة ماكينات الصراف الآلي

ركز هذا المستند حتى الآن على مركز معالج الكمبيوتر لماكينات الصراف الآلي وكيفية التأكد من خلو البرمجيات من البرامج الضارة بعد بدء التشغيل وأثناء تشغيله. والآن دعنا ننتقل إلى أجهزة المعدات الفردية داخل ماكينة الصراف الآلي - مثل قارئ البطاقات ولوحة المفاتيح وبالطبع الجزء المسؤول عن صرف النقود. ما الوضع الأمني مع الاتصالات بين مركز معالج الكمبيوتر والأجهزة الفردية؟ في معظم ماكينات الصراف الآلي، تكون هذه التوصيلات عبارة عن توصيلات USB يمكن التلاعب بها ماديًا. وإذا كانت هذه الاتصالات تحتوي على بيانات واضحة، فإن ماكينات الصراف الآلي تكون عرضة للهجوم - حتى لو كانت خالية من البرامج الضارة. دعنا نناقش هذا مرة أخرى باستخدام رسم تخطيطي:

كما ترى، لقد رسمت اتصالات USB كسحابة للإشارة إلى مخاطر الهجوم. تؤمن وحدة TPM مركز معالج الكمبيوتر، إلا إن كبلات USB معرضة للهجوم إذا لم تكن محمية. يمكن القول بأن موّرد ماكينات الصراف الآلي هو من يتحمل مسؤولية حماية هذه الاتصالات. ومع ذلك، فإن الموقف ليس بهذه البساطة حيث إنه يعتمد أيضًا على متطلبات التشغيل التفاعلي بين الأجهزة وبقية النظام. على سبيل المثال، إذا كانت الرسائل المرسلة إلى صراف النقود (CDM) مشفرة من طرف إلى طرف، فأين يجب أن يكون "الطرف الآخر"؟ إذا انتهى الطرف الآخر عند معالج المحطة الطرفية، على سبيل المثال، فيجب مناقشة الكثير من متطلبات التشغيل التفاعلي والاتفاق عليها.

من الواضح أيضًا أنه حتى موزع النقود لم يتم تأمينه جيدًا بعد في العديد من ماكينات الصراف الآلي - يمكنك الاطلاع على "هجمات الصندوق الأسود" المختلفة في التقارير الإعلامية. يحدث هجوم الصندوق الأسود لماكينات الصراف الآلي عندما يعترض المتسللون الاتصال بصراف النقود ويصرفون النقود باستخدام مركز معالج الكمبيوتر الخاص بهم. وتضم معظم ماكينات الصراف الآلي الحديثة اتصالًا مشفرًا من مركز معالج الكمبيوتر إلى صراف القود، غير إن KAL تشك في أن تصميم الأمان يترك الكثير مما هو مرغوب فيه لأن بعض ماكينات الصراف الآلي هذه لا تحتوي على وحدات نظام أساسي موثوقة (TPM). لنكن واضحين للغاية: غياب وحدات النظام الأساسي الموثوقة = غياب الأمان. إن الطرق الغامضة لتشفير الاتصال باستخدام مفاتيح محمية بواسطة السحر ليست أمانًا. إنه الغموض والأمل. إذا لم يتمكن مورّد الجهاز الخاص بك من نشر معلومات حول كيفية حماية مفاتيح التشفير، فكن واضحًا جدًا أن السبب في ذلك هو عدم حماية المفاتيح بشكلٍ صحيح.

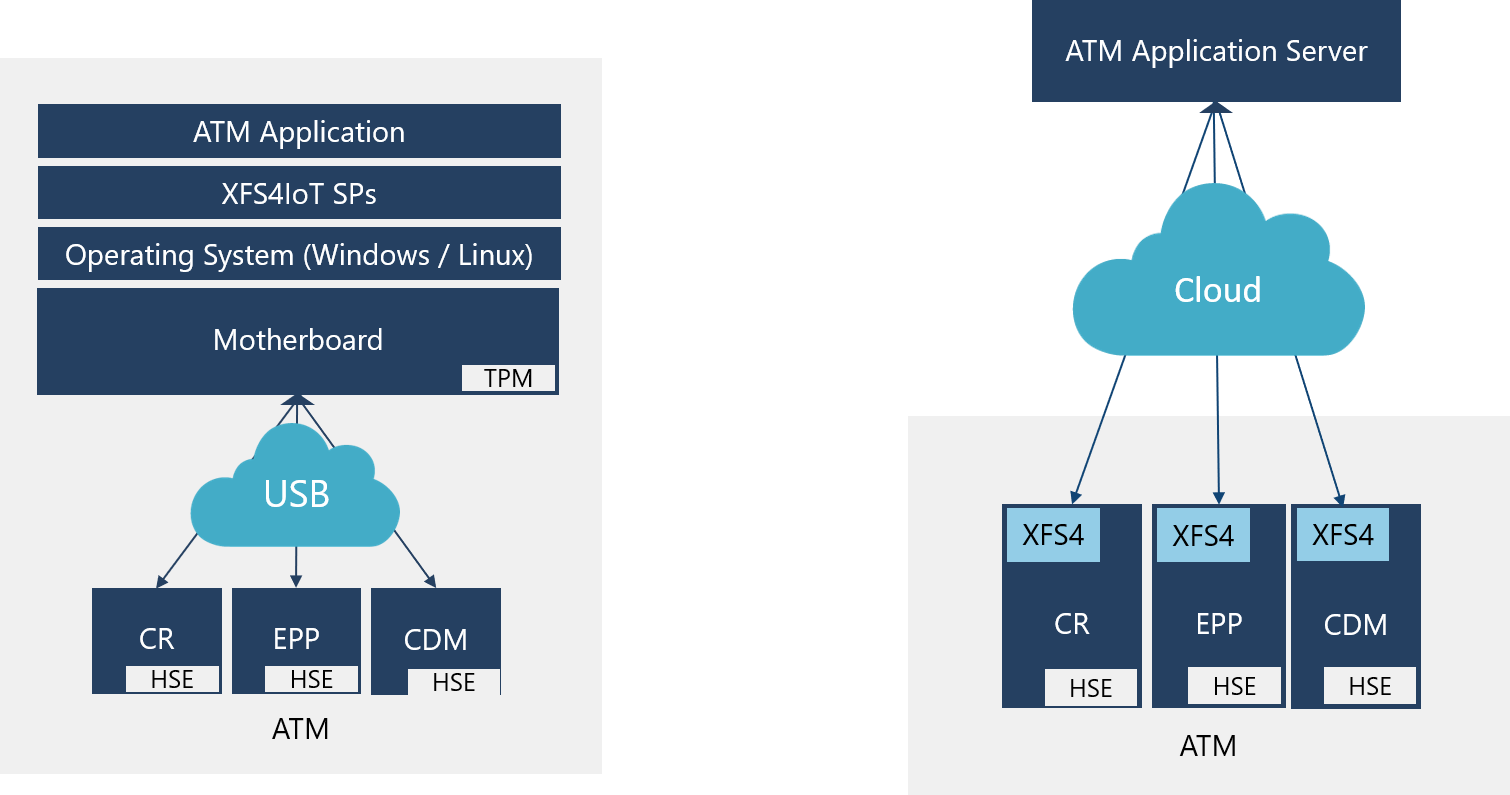

XFS4IoT وحماية أجهزة المعدات

هناك خبر سار يتمثل في أن لجنة XFS المختصة بصناعة ماكينات الصراف الآلي تناقش كيفية حماية الجيل التالي من ماكينات الصراف الآلي. ولعل بعضكم سمع عن الإصدار المرتقب من XFS 4.0 والذي أُطلق عليه XFS4IoT. يوضح جزء إنترنت الأشياء نية المواصفات لتكون جاهزة لعالم إنترنت الأشياء الحديث. وهناك العديد من الأهداف الرئيسية لـ XFS4IoT تتمثل فيما يلي:

- عدم تحديد مواصفات نظام التشغيل. وهذا يعني أن ماكينات الصراف الآلي يمكن أن تحتوي على نظام Windows، وكذلك Linux أو أي نظام تشغيل آخر داخل ماكينة الصراف الآلي.

- ديقة للسحابة. يمكن لماكينات الصراف الآلي الكشف عن الخدمات مباشرة إلى السحابة. وقد تكون أدمغة ماكينات الصراف الآلي في السحابة وليس فقط داخل ماكينات الصراف الآلي كما هو الحال اليوم. على سبيل المثال، يمكن لقارئ البطاقات الكشف عن خدمات قارئ البطاقات إلى السحابة. كما يمكن لصراف النقود الكشف عن خدمات الصرف النقدي إلى السحابة.

- يجب أن تكون خدمات الويب التي يتم الكشف عنها بهذه الطريقة آمنة. وسيحتوي XFS4IoT على أمان مدمج لضمان الأمن الشامل للأجهزة. تم تحديد بروتوكول النقل باعتباره مآخذ ويب مؤمنة بواسطة TLS مع وجود شهادات على كلا الجانبين. بالإضافة إلى ذلك، قد تحتوي جميع أجهزة XFS4IoT على عنصر آمن للأجهزة للسماح بأمان شامل للاتصال. وقد ينتهي هذا الاتصال داخل ماكينة الصراف الآلي نفسها (كما هو شائع اليوم) أو قد ينتهي على خادم سحابي.

يوضح المخطط أدناه المفهوم

يمكن تصميم ماكينات الصراف الآلي XFS4 مثل ماكينات الصراف الآلي التقليدية الموجودة على الجانب الأيسر من الرسم التخطيطي حيث تتصل الأجهزة بتطبيق برمجي على مركز معالج الكمبيوتر، أو قد تعرض خدمة آمنة للسحابة كما هو الحال على الجانب الأيمن. في الحالة الثانية، قد لا يكون هناك مركز معالج كمبيوتر على الإطلاق داخل ماكينة الصراف الآلي وقد يكون كل جهازًا مستقلًا تمامًا عن الآخر، ولكنه قريب فعليًا ويعمل جنبًا إلى جنب، ويتم تنسيقه بواسطة التطبيق السحابي.

إن أهم ما يجب ملاحظته هي المربعات التي تحمل عنوان "HSE". ويرمز HSE إلى "عنصر أمان الأجهزة"، وبطبيعة الحال تترك مواصفات XFS الباب مفتوحًا أمام مورّدي الأجهزة لتحديد أفضل السبل لتطبيقها. ومن الواضح أنه ينبغي أن تكون HSE إما وحدات TPM أو تحتوي على مجموعة فرعية من ميزات وحدات TPM. وكحد أدنى، يجب أن تكون HSE قادرة على:

يمكن تصميم ماكينات الصراف الآلي XFS4 مثل ماكينات الصراف الآلي التقليدية الموجودة على الجانب الأيسر من الرسم التخطيطي حيث تتصل الأجهزة بتطبيق برمجي على مركز معالج الكمبيوتر، أو قد تعرض خدمة آمنة للسحابة كما هو الحال على الجانب الأيمن. في الحالة الثانية، قد لا يكون هناك مركز معالج كمبيوتر على الإطلاق داخل ماكينة الصراف الآلي وقد يكون كل جهازًا مستقلًا تمامًا عن الآخر، ولكنه قريب فعليًا ويعمل جنبًا إلى جنب، ويتم تنسيقه بواسطة التطبيق السحابي.

إن أهم ما يجب ملاحظته هي المربعات التي تحمل عنوان "HSE". ويرمز HSE إلى "عنصر أمان الأجهزة"، وبطبيعة الحال تترك مواصفات XFS الباب مفتوحًا أمام مورّدي الأجهزة لتحديد أفضل السبل لتطبيقها. ومن الواضح أنه ينبغي أن تكون HSE إما وحدات TPM أو تحتوي على مجموعة فرعية من ميزات وحدات TPM. وكحد أدنى، يجب أن تكون HSE قادرة على:

- تخزين المفاتيح الخاصة بشكل آمن

- تنفيذ "الجذر الأساسي لقياس الثقة" (CRTM) للتأكد من أن البرامج الثابتة الآمنة فقط يمكنها استخدام HSE

- تنفيذ خدمات التشفير والتوقيع

لقد ناقشت KAL هذا الأمر مع لجنة TCG وأشاروا إلى أنهم سيكونون سعداء لمساعدة صناعة ماكينات الصراف الآلي على تبادل الأفكار حول الخيارات. وفي الواقع، لقد أحرزت TCG بالفعل بعض التقدم في مفاهيم "وحدة TPM الصغيرة". أحدها هو تصميم DICE الخاص بـ TCG والآخر هو تصميم MARS الخاص بـ TCG. هل DICE وMARS جاهزان للاستخدام في صناعة ماكينات الصراف الآلي؟ نحن بحاجة للتعرف على ذلك.

هناك فكرة مثيرة للاهتمام وهي ما إذا كان يمكن استخدام وحدات TPM القياسية باعتبارها HSE داخل كل جهاز. من ناحية التكلفة، قد تكون الإجابة نعم - إذ إن تكلفة وحدات TPM أقل من 1 دولار أمريكي من حيث حجم OEM. وقد تكلف DICE أقل من ذلك. بالنسبة لصناعتنا التي تحمي ملايين الدولارات من أموال المستهلكين، فمن غير المرجح أن تكون تكلفة وحدات TPM أو أي نوع آخر من HSE هي العائق.

تتمتع ماكينات الصرف الآلي بجذر ثانٍ من الثقة - ألا وهو EPP

لقد ناقشنا حماية الجهاز في القسم السابق، ولكن هناك جهاز واحد فريد نحتاج إلى تسليط الضوء عليه في سياق الأمان، وهو تشفير لوحة رقم التعريف الشخصي (EPP). في الواقع، يعد EPP أحد جذور الثقة داخل ماكينة الصراف الآلي. إنه آمن للغاية، ويتم تنظيمه عبر متطلبات PCI PED وتتم إدارة كل EPP بشكلٍ فردي وتتبعه على أساس عالمي من قبل الصناعة. فهو يضم قياس CRTM الخاص به لبرامجه الثابتة ويتلف تلقائيًا في حال اكتشاف تلاعب. إنه آمن للغاية حقًا.

ومع ذلك، فقد كان EPP أحد إيجابيات وسلبيات هذه الصناعة. نظرًا لأن EPP يوفر مستوى معينًا من الأمان لماكينات الصراف الآلي (سنناقش قيوده خلال لحظات)، فقد اعتمدت البنوك عليه لتأمين معاملات ماكينات الصراف الآلي. يقوم EPP بتخزين المفتاح الرئيسي للبنك بشكلٍ آمن، ويضمن استخدام سلسلة من المفاتيح أن تكون كتلة رقم التعريف الشخصي آمنة وأن رسائل الاتصال بين ماكينات الصراف الآلي والمضيف مشفرة وكذلك MAC’d. وهذا هو الأمن الجيد. ومع ذلك، فإنه ليس أمنًا على نحوٍ كافٍ.

لا يتوفر EPP عند بدء تشغيل ماكينة الصراف الآلي ويظل غير متاح حتى يتم تمهيد Windows وبدء تشغيل XFS SPs (برامج تشغيل ماكينات الصراف الآلي). وهذا يعني أن EPP ليس لديه ما يذكره عن صلاحية البرنامج داخل ماكينة الصراف الآلي. إذا رغب تطبيق ماكينة الصراف الآلي المصاب بالبرامج الضارة في قبول رسالة PIN أو MAC إلى مضيف ماكينة الصراف الآلي، فسوف يقوم EPP بتقديم العطاءات الخاصة به. إن محيط الحماية الخاص بـ EPP صغير جدًا إذ قد لا يساعد على تأمين ماكينة الصراف الآلي بالكامل. إنها جوهرة أمان في مجموعة من البرامج غير المحمية التي يحتمل أن تكون غير محمية بسبب عدم وجود TPM.

كيف يمكنك تحديث البرامج عندما تكون محمية بواسطة TPM؟

ربما يعتقد القارئ في هذه المرحلة أنه إذا كان من المستحيل تغيير أي برنامج داخل ماكينة صراف آلي محمي بواسطة TPM، فسيكون من الصعب إجراء تحديثات برامج صالحة. تذكر أن البرنامج التطبيقي محمي باستخدام قاعدة الشهادة. يتم توقيعه من قبل مطور التطبيق (والذي يمكن أن يكون البنك نفسه أو المورّد الموثوق به لدى البنك). فكل ما هو مطلوب أن يتم توقيع البرنامج المحدث بالمفتاح الخاص الآمن لمؤسسة تطوير البرمجيات، وستقبل ماكينة الصراف الآلي هذا التغيير. الأمر بهذه البساطة.

تتطلب التغييرات التي يتم إجراؤها على البرنامج الأساسي المقيسة بواسطة سجلات PCR اتخاذ خطوة إضافية. ويمكن تحديث البرنامج الأساسي تمامًا عن بُعد دون زيارة فني ولكنه يتطلب إنشاء مفتاح مؤقت أثناء عملية التثبيت مؤمن ضد سجلات PCRs غير المتغيرة. وبمجرد اكتمال التثبيت، يتم تأمين المفاتيح الجديدة باستخدام مجموعة كاملة من سجلات PCRs. وهذا أمر يسير.

تذكر مثالنا السابق حول Windows Hello - الذي يشير إلى أنه لا ينبغي أن يكون الأمان الجيد صعب الاستخدام. وفي الواقع، يعد الأمان ذو المستوى العالمي - وهو ما تمنحه حماية TPM للبنوك - أسهل في الاستخدام بالإضافة إلى كونه آمنًا من الناحية المشفرة عند مقارنته بالطرق التقليدية.

الدفاع ضد الهجمات الفعلية

هناك نوع آخر من الهجوم يتمثل في محاولة "القوة الغاشمة" على TPM وتجربة مفاتيح مختلفة في تتابع سريع. وتضم وحدات TPM حماية "مضادة للمطرقة" تمنع ذلك.

وفي النهاية، هناك أنواع أخرى محددة من الهجمات المتطرفة التي قد تتضمن تداخلًا مباشرًا مع إلكترونيات اللوحة الأم. وسيكون مثل هذا الهجوم مكلفًا لأنه يتطلب معدات متخصصة وهو ما لم يحدث حتى الآن، بحسب علمنا. ومع ذلك، هناك طرق منخفضة التكلفة للحماية من تلك الهجمات، مثل استخدام الصمغ لحماية التوصيلات الإلكترونية المكشوفة باللوحة الأم.

احذر من الحلول السحرية

يُعد تأمين ماكينات الصراف الآلي وأجهزة الكمبيوتر باستخدام وحدات TPM كجذر للثقة هو الطريقة الوحيدة المعروفة والمنشورة لتأمين أنظمة الكمبيوتر بشكلٍ كامل. ويجب أن تتساءل صناعتنا عن سبب عدم شيوع الأمان المستند إلى TPM على شبكات ماكينات الصراف الآلي. بالطبع، ترغب مختلف الشركات في المنافسة في السوق فضلًا غن رغبتها في تنصيب منتجاتها الأمنية. وهذا أمر متوقع. لكن من المهم للغاية ألا تنجرف البنوك وراء الحلول الوهمية. وفيما يلي قائمة بالأشياء التي يجب البحث عنها:

الخرافة: "لا داعي لوجود عنصر آمن للأجهزة"

كن واضحًا تمامًا أنه من المستحيل تخزين المفاتيح الخاصة على القرص/SSD الخاص بماكينة الصراف الآلي بشكلٍ آمن. وذلك لأنه مهما كانت سلسلة المفاتيح طويلة، يجب أن يكون هناك مفتاح أولي واضح. وإذا كان هذا المفتاح "مخفيًا" على محرك الأقراص، فيمكن استعادته دائمًا. تدعي بعض الحلول إنشاء المفتاح عند بدء التشغيل. لكن تذكر أن الأمر يتطلب رمزًا واضحًا لإنشاء هذا المفتاح. وهو ما يجب أن يكون واضحًا لأننا لم نفك تشفير محرك الأقراص حتى الآن. إذا كان الأمر واضحًا، فيمكن ببساطة إجراء هندسة عكسية له من التعليمات البرمجية القابلة للتنفيذ والتي ستكون واضحة قبل فك تشفير محرك الأقراص.

فكر في هذا بطريقة أخرى. إذا كان من الممكن الاحتفاظ بالمفاتيح على نحوٍ آمن في ماكينات الصراف الآلي باستخدام تقنيات البرامج وحدها، فلن تواجه صناعتنا مشكلة بناء EPP...

الخرافة: "لا يلزم وجود عنصر آمن للأجهزة حيث يتم تخزين المفاتيح على الشبكة"

الخرافة: "لا يلزم وجود عنصر آمن للأجهزة حيث يتم تخزين المفاتيح على الشبكة"

إذا لم تكن ماكينة الصراف الآلي آمنة بما يكفي للاحتفاظ بالمفاتيح بأمان بسبب عدم وجود وحدات TPM، فلا يمكن حل هذه المشكلة عن طريق نقل المفاتيح إلى موقع الشبكة. هذا هو السبب: فعند بدء تشغيل ماكينة الصراف الآلي، فإنها تحتاج إلى الوصول إلى الشبكة للحصول على مفتاح الأمان. ومن ثم ليست لديها طريقة آمنة مشفرة لمصادقة نفسها على الشبكة لأنها لا تحتوي على مخزن مفاتيح. وهذا يعني أن خادم الشبكة لا يعرف "من يطلب المفتاح". على سبيل المثال، عندما يقوم Bitlocker بتخزين المفاتيح على الشبكة، فإنه لا يزال بحاجة إلى وحدات TPM للمصادقة على الشبكة. غياب وحدات النظام الأساسي الموثوقة = غياب الأمان

الخرافة: "لا حاجة لمفاتيح التشفير"

يدعي المورّد أن تخزين المفاتيح غير ضروري لأن لديهم تقنية سحرية تسمح بالتشفير دون مفاتيح. حسنًا، سيكون ذلك جيدًا جدًا لدرجة يصعب تصديقها. لماذا صارع العالم دومًا مع تقنيات إدارة المفاتيح عند عدم الحاجة إلى مفاتيح؟ تتطلب جميع تقنيات التشفير الشائعة مثل 3DES وAES وRSA مفاتيح خاصة. ويُطلق على المفاتيح الخاصة ذلك لأنه يجب تخزينها بشكلٍ آمن. ومما يجعل نظام التشفير آمنًا هو أنه يتم اختيار المفاتيح من بين عدد هائل من الاحتمالات. على سبيل المثال، يحتوي برنامج 3DES على 2112 مفتاحًا على الأقل. وجدير بالذكر أنه سيستغرق الأمر 30 عامًا لتجربة جميع المفاتيح إذا تمت تجربتها بمعدل 5 مليارات في الثانية. ومع AES، سيستغرق الأمر 1022 سنة بنفس المعدل.

الخرافة: "خوارزميتنا سرية"

يتم بناء الأمان الحقيقي وفق معايير وخوارزميات مفتوحة جنبًا إلى جنب مع استخدام المفاتيح السرية. وتُعد المفاتيح هي الجانب الوحيد في نظام الأمان التي يجب أن تكون سرية. إذا تعرضت المفاتيح للاختراق، فإنك تقوم بتغييرها، ويصبح النظام آمنًا مرة أخرى.

الخرافة: "قوائم التحكم في الوصول (ACL) تحافظ على أمننا"

يمكن التحايل على قوائم التحكم في الوصول بسهولة في حالة عدم تأمين وحدات TPM. وهناك العديد من العيوب الأخرى التي تعتري قوائم التحكم في الوصول (ACL) كذلك، والتي لن نتعمق فيها هنا، بل يكفي ذكر أن قوائم التحكم في الوصول في حد ذاتها ليست حماية كافية لماكينات الصراف الآلي.

النتائج

آمل أن يكون القارئ قد توصل إلى تقدير لماذا تعتبر وحدات TPM محورية بالنسبة لأمن الحوسبة وبالتالي فهي أساسية لأمن ماكينات الصراف الآلي. وآمل أن يكون من الواضح أيضًا أن معظم البنوك لا يزال أمامها طريق طويل لتأمين شبكتها بطريقة مضمونة من الناحية المشفرة. ومن المهم أيضًا ملاحظة أن أي نظام أمان من هذا القبيل يجب أن يتم تصميمه مع مراعاة إمكانية التشغيل التفاعلي. ونظرًا لأن العديد من المورّدين وحلول المنتجات المتعددة تعد جزءًا قياسيًا من المشهد التكنولوجي الحديث لماكينات الصراف الآلي، فلن يكون من الممكن تنفيذ عمليات التأمين من قبل جميع المورّدين على نحوٍ مستقل. وهذا من شأنه أن يؤدي إلى إنشاء ماكينة صراف آلي غير قابلة للاستخدام.

آمل أن يكون هذا المستند هو بداية عملية تسمح بتطوير مواصفات الأمان القابلة للتشغيل المتبادل باستخدام أسس التشفير المتاحة لنا من وحدات TPMs. وقد قدمت لنا مجموعة الحوسبة الموثوقة المساعدة في ذلك. والأمر متروك الآن للجان الصناعية المختلفة - مثل XFS4IoT وATMIA وEAST - جنبًا إلى جنب مع البنوك والموردين لترسيخ سبل المضي قدمًا.

شكرًا جزيلًا

أتقدم بخالص الشكر للأشخاص التالية أسماؤهم على مساهمتهم في هذا المشروع:

- Michael Moltke (NCC Group Denmark)

- Kit Patterson (KAL)

- Will ArthurK، وDavid Challener، وKenneth Goldman المختصين بكتابة الكتاب الإلكتروني حول وحدات TPM، وDavid Challener المختص بتنظيم الدعم من TCG

لمزيدٍ من المعلومات، يمكنك مراسلتنا على