Bạn có thể tải về bản sao của báo cáo sách trắng này ở định dạng PDF tại đây.

TPM (Mô-đun nền tảng đáng tin cậy) là các thiết bị bán dẫn rất nhỏ được tích hợp bên trong tất cả các PC và thậm chí đôi khi còn được trang bị bên trong cả CPU. Chúng là tín liệu bảo mật cho khóa mã hóa — có rất nhiều nét tương đồng với con chip trên thẻ thanh toán. TPM đã được áp dụng cho PC và máy tính xách tay từ lâu, nhưng chúng không được triển khai đúng cách trong mạng lưới ATM của ngân hàng do ngân hàng thường chậm chạp trong công tác triển khai kiến trúc bảo mật mới. Điều này thật đáng ngạc nhiên vì mạng lưới ATM có nhu cầu về kiến trúc bảo mật bằng mật mã cao hơn hầu hết các ngành khác.

Trên thực tế, TPM không chỉ là thiết bị lưu trữ khóa bảo mật. Đây là gốc rễ của niềm tin cho mọi biện pháp bảo mật trên mạng lưới hoạt động bằng PC — và cũng có vai trò tương đương trong mạng lưới ATM.

Tài liệu này sẽ phân tích những yếu tố mà các ngân hàng phải xem xét khi thiết kế kiến trúc bảo mật ATM và cách thức ngành ngân hàng nên tận dụng TPM để khóa phần cứng, phần mềm và mạng — bằng mật mã.

Giới thiệu

Mọi người đều đồng ý rằng ATM phải được bảo mật ở mức độ tối đa mà không làm giảm khả năng sử dụng của chúng. Tuy nhiên, có vẻ mọi người không mấy đồng thuận về cách thức đạt được mức độ bảo mật này. Tất nhiên, một phần nguyên nhân gây ra nhiều ý kiến trái chiều là do các nhà cung cấp cạnh tranh với nhau, họ đưa ra nhiều sản phẩm bảo mật khác nhau để thu hút khách hàng. Ngoài ra, cũng có khá nhiều thông tin sai lệch khiến khách hàng nhầm lẫn, từ đó dẫn đến chất lượng triển khai kém, phơi bày nhiều lỗ hổng trước các cuộc tấn công.

Báo cáo sách trắng này sẽ tổng hợp các nguyên tắc cơ bản quan trọng về bảo mật hệ thống, bắt đầu từ tiêu chuẩn cơ sở để bảo vệ các hệ thống máy tính riêng lẻ, tiếp đó là phân tích trường hợp sử dụng duy nhất của mạng lưới ATM — yếu tố đương nhiên đòi hỏi mức độ bảo vệ cao nhất. Mạng lưới ATM không chỉ có trách nhiệm phân phối hàng triệu đô la tiền mặt mà còn là điểm vào tiềm năng cho các hệ thống máy tính chủ của ngân hàng với vai trò luân chuyển lượng tiền lớn trên khắp thế giới. Một chiếc máy ATM bị xâm nhập có thể khiến ngân hàng chịu thiệt hại với giá trị cao hơn cả số tiền có trong két sắt của ATM.

Trước tiên, hãy cùng tìm hiểu một số hiểu lầm phổ biến về bảo mật. Có lẽ hiểu lầm phổ biến nhất trong bảo mật hệ thống là hiểu sai về khái niệm bảo mật nhiều lớp. Đúng là không bao giờ có một lá chắn toàn năng duy nhất để bảo mật cả một hệ thống phức tạp — thay vào đó, cần có nhiều khóa phối hợp với nhau. Tuy nhiên, khái niệm này thường bị hiểu sai theo hướng là tính năng bảo mật càng phức tạp và khó hiểu thì hệ thống càng bảo mật. Nhưng thực tế thì không phải vậy. Đôi khi, những kỹ thuật mật mã cơ bản có tính chất đơn giản, được trao đổi cởi mở và có thể hiểu rõ ràng lại trở thành nhân tố cốt lõi của mọi kiến trúc bảo mật. Các kỹ thuật đó không những đem đến khả năng bảo mật có thể định lượng mà còn dễ sử dụng và có khả năng hoạt động mà không phụ thuộc vào điều chỉnh từ con người.

Chúng tôi xin minh họa bằng ví dụ vắn tắt sau. Tất cả chúng ta đều quen thuộc với các hệ thống PC yêu cầu nhập tên người dùng và mật khẩu để đăng nhập. Do hệ thống bảo mật bằng mật khẩu bị tin tặc tấn công, nên các tổ chức đã đề ra quy tắc tạo mật khẩu phức tạp hơn rất nhiều và tương đối khó dùng với những người dùng chính đáng — như thay đổi mật khẩu thường xuyên, không sử dụng một số mật khẩu đã dùng lần gần đây nhất, thành phần mật khẩu phức tạp và khó nhớ, v.v. Nhưng sau đó, Microsoft đã tháo gỡ tất cả những vấn đề này bằng “Windows Hello”.

Windows Hello kết hợp tính năng nhận dạng thiết bị phần cứng an toàn bằng mật mã được TPM bảo mật với nhận dạng khuôn mặt bằng đặc điểm sinh trắc học. Trên thực tế, phương thức bảo mật này rất giống với khái niệm bảo mật phổ biến trong lĩnh vực ATM — đó là chip và mã pin. Với Windows Hello, chip là TPM, đây là một bộ xử lý mật mã tương tự như chip trên thẻ thanh toán và thông tin sinh trắc học sẽ thay thế cho mã pin. Hệ thống này không những bảo mật hơn mọi hệ thống tên người dùng + mật khẩu, mà còn rất thân thiện với người dùng. Tôi không những có thể đăng nhập vào máy tính bảng Surface chỉ với một thao tác nhìn vào đó, mà còn có thể đăng nhập ngay lập tức — ngay cả việc nhập chỉ một ký tự mật khẩu cũng không thể nhanh đến vậy. Liệu có thể xây dựng một hệ thống bảo mật hơn mà lại dễ sử dụng hơn không? Chắc chắn rồi. Chúng ta cần gạt bỏ suy nghĩ rằng phải trải qua khó khăn thì mới được nếm trái ngọt — Hệ thống bảo mật thực tế không đòi hỏi phải thách đố người dùng.

Trong đoạn trước, chúng tôi đã giới thiệu về khái niệm TPM. Tài liệu này tập trung mô tả TPM với vai trò là “gốc rễ của niềm tin” trong lĩnh vực điện toán. TPM là một chip bán dẫn bảo mật, bao gồm kiến trúc bảo mật được thiết kế bởi Trusted Computing Group (TCG) với sự tham gia của hơn 100 công ty, bao gồm các công ty lớn như Intel, Microsoft, HP và IBM. Tổ chức này bắt đầu triển khai dự án từ năm 1999 với mục đích là tạo ra một lõi bảo mật cho các thiết bị máy tính để xây dựng tất cả các tính năng bảo mật máy tính từ lõi bảo mật đó. Điều tuyệt vời là TPM hoàn toàn đạt tiêu chuẩn trong tất cả các thiết bị PC mới và duy trì tiêu chuẩn này trong nhiều năm. Nhưng đáng tiếc là nhiều tổ chức thậm chí không biết rằng họ đang sở hữu báu vật bảo mật trong thiết bị máy tính và do đó không tận dụng tính năng này. Tài liệu này đặt mục tiêu thay đổi tình trạng đó — đặc biệt là cho lĩnh vực ATM. Trên hết, chúng ta có nhu cầu điện toán bảo mật cao hơn hầu hết các ngành khác.

TPM — “gốc rễ của niềm tin”

Khái niệm “gốc rễ của niềm tin” có nghĩa là gì và tại sao TPM đóng vai trò tối trọng trong lĩnh vực bảo mật máy tính? Để hiểu được khái niệm này, chúng ta cần biết rằng toàn bộ hệ thống bảo mật máy tính đều phụ thuộc vào khả năng sử dụng công nghệ mã hóa thông thái hơn. Mã hóa là phương pháp điện toán chuyển đổi dữ liệu từ dạng thức “rõ ràng” sang dạng thức ngẫu nhiên và theo chiều ngược lại.

Khi dữ liệu hoặc thông tin ở dạng thức rõ ràng, chúng có thể được sử dụng vào một mục đích định trước. Khi dữ liệu được mã hóa, chúng không thể được sử dụng cho đến khi được giải mã. Điều quan trọng cần lưu ý về mã hóa và giải mã là cần có một “khóa” bảo mật để mã hóa hoặc giải mã dữ liệu. Nếu không có khóa, dữ liệu đã mã hóa sẽ vô tác dụng. Từ “khóa” trong trường hợp này có nghĩa giống như chiếc chìa khóa két sắt. Nếu mất chìa khóa két sắt, người dùng sẽ không thể lấy được vàng đựng bên trong két. Trong lĩnh vực điện toán, vàng chính là dữ liệu được bảo vệ trong quy trình mã hóa.

Một điều quan trọng cần lưu ý là chính khóa đó phải ở dạng thức rõ ràng để có thể được sử dụng nhằm giải mã thông điệp. Do đó, người dùng cần có hình thức bảo mật để lưu trữ khóa. Bạn có thể mã hóa khóa đó bằng một khóa khác. Điều này sẽ đảm bảo an toàn cho khóa ban đầu — nhưng lại phát sinh một vấn đề khác là bạn nên lưu trữ khóa thứ hai ở đâu.

Trên thực tế, bạn có thể sử dụng một chuỗi khóa (chuỗi này thường khá thông dụng). Nhưng bạn phải lưu trữ khóa ban đầu với dạng thức rõ ràng ở một địa điểm an toàn. Bạn nên lưu trữ khóa chính rõ ràng đó ở bộ phận nào trong máy tính? Câu trả lời là không nên lưu ở ổ đĩa cứng (hay ổ SSD). Bạn không thể lưu trữ bảo mật một khóa ở dạng thức rõ ràng trên ổ đĩa — tin tặc có thể truy cập trực tiếp ổ đĩa và sẽ phát hiện ra khóa đó. Nếu chỉ sử dụng phần mềm, bạn cũng không thể bảo vệ khóa nếu tin tặc có quyền truy cập trực tiếp.

Hãy nhập TPM. TCG đã thiết kế TPM dưới hình thức tín liệu phần cứng để lưu trữ bí mật và nhúng TPM vào bên trong bo mạch chủ. Trong một số thiết kế, TPM còn có thể nằm trong chính chip CPU. TPM có thiết kế phù hợp hoàn hảo với mục đích lưu trữ khóa một cách bảo mật. Hơn nữa, TPM không chỉ là kho lưu trữ khóa đơn thuần — chúng ta sẽ tìm hiểu thêm trong phần tiếp theo. Hiện tại, hãy hình dung rằng hệ thống máy tính có thể có một chuỗi khóa, nhưng khóa ở đầu chuỗi đó phải rõ ràng và được lưu trữ vô cùng bảo mật để chỉ có thể được sử dụng vào các mục đích tin cậy. TPM chính là kho lưu trữ khóa đó.

CRTM — đo lường gốc rễ của niềm tin

Tôi cam đoan rằng TPM không chỉ là kho lưu trữ khóa hào nhoáng. Bạn hãy nghĩ đến vấn đề đầu tiên mà kho lưu trữ khóa bảo mật phải đối mặt ngay khi đi vào hoạt động. Nếu có ai đó nói với TPM rằng: “Vui lòng cung cấp cho tôi khóa rõ ràng?”, làm cách nào để biết ai đang yêu cầu khóa này? Khóa này luôn được lưu trữ vô cùng bảo mật, nhưng bạn sẽ cung cấp khóa đó cho ai? Liệu yêu cầu khóa đó là một đoạn mã hợp pháp hay là phần mềm độc hại? Liệu có phải tin tặc đã điều chỉnh phần mềm trên PC và thay bằng phần mềm độc hại rồi đưa ra yêu cầu rất lịch sự rằng: “TPM, vui lòng cho phép tôi sử dụng khóa này?” Bạn nhận thấy vấn đề chưa — chỉ riêng kho lưu trữ khóa siêu bảo mật thì chưa đủ làm nên chuyện. Bạn cần xác thực phần mềm đã yêu cầu sử dụng các khóa đó. Bây giờ, hãy cùng tìm hiểu vấn đề thứ hai liên quan đến TPM — đo lường gốc rễ của niềm tin (CRTM).

CRTM hoạt động dựa trên một chuỗi niềm tin ngay từ những bước đầu tiên. Phần cứng kết hợp với TPM để “đo lường” tiến trình khởi động của PC, từ bước khởi động ban đầu đến BIOS/UEFI, cho đến bước khởi động Hệ điều hành. Công cụ này “đo lường” để xác định xem liệu có bất kỳ phần mềm nào trên PC đã bị điều chỉnh hoặc xáo trộn trong quá trình khởi động hay không. Quy trình này được gọi là Khởi động bảo mật và đây hiện là tính năng tiêu chuẩn của các PC core mới có sử dụng vi chương trình UEFI để khởi động PC.

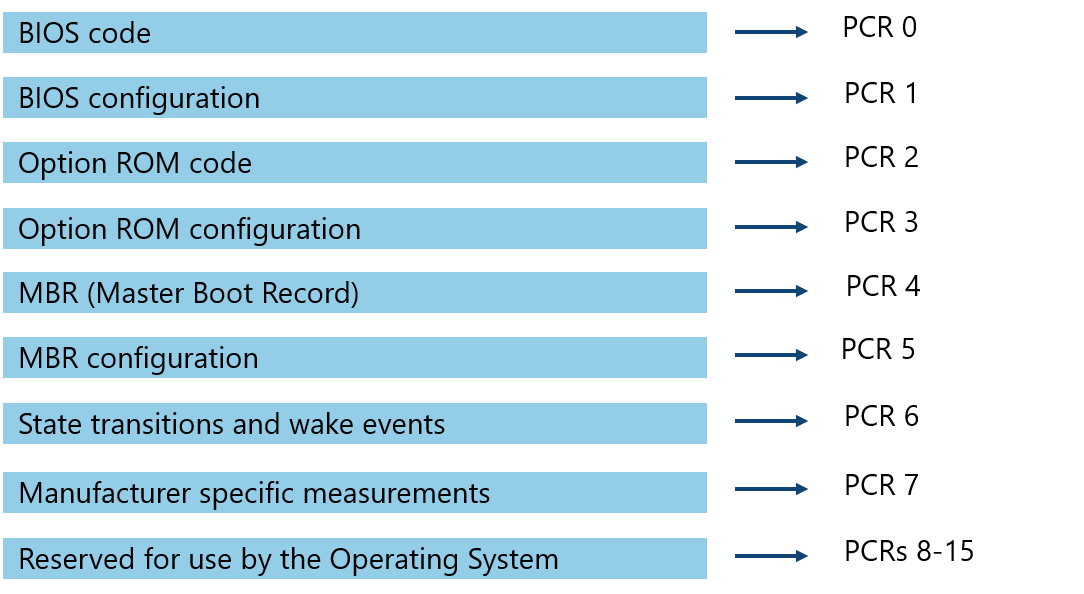

Để hỗ trợ Khởi động bảo mật, thiết kế TPM giới thiệu khái niệm (Platform Configuration Registers). Giá trị PCR được TPM tính toán trong quy trình “mở rộng PCR” theo hình thức khá giống với hoạt động tạo chuỗi khối, giúp cho PCR có một dấu vân tay duy nhất (tức là một tập hợp hàm băm) bao gồm trình tự khởi động của PC. Nếu trước đây PCR chưa từng bị sửa đổi, thì phần mềm khởi động trong PC cũng ở dạng thức không thể sửa đổi — đó gọi là đảm bảo bằng mật mã. Nếu phần mềm độc hại sửa đổi dù chỉ một byte của phần mềm khởi động đã đo lường, điều đó cũng có thể tác động đến các giá trị PCR.

Đây là khái niệm vô cùng quan trọng trong lĩnh vực mật mã. Khái niệm “hàm băm bảo mật” là một hàm có dạng thức giống mã hóa, có chức năng chuyển đổi một khối dữ liệu thành một chuỗi ký tự có độ dài cố định đóng vai trò là dấu vân tay của dữ liệu gốc. Nếu dữ liệu thay đổi, dấu vân tay này cũng sẽ thay đổi. Do đó, đây là phương thức đảm bảo tuyệt đối để phát hiện ngay cả những điều chỉnh nhỏ nhất đối với hầu hết các phần mềm. TPM sử dụng biến thể của hàm băm gọi là HMAC. HMAC là hàm băm thuộc loại “hàm băm sử dụng khóa”, có nghĩa là chỉ những người có khóa bảo mật phù hợp mới có thể tạo hoặc xác minh hàm băm HMAC. Đây là một dạng “hàm băm được mã hóa”.

Chúng tôi trình bày chi tiết về nội dung này bởi vì một lý do. Đây là cách thức công nghệ TPM đảm bảo rằng phần mềm cốt lõi trong máy ATM được bảo mật 100%. Khi điều chỉnh dù chỉ một bit phần mềm trong trình tự khởi động của máy ATM được TPM bảo vệ, hành động này cũng có thể phá hủy mật mã hiện đại. Trong phần sau của tài liệu, chúng tôi sẽ mở rộng khái niệm này để trình bày về bảo mật toàn bộ các bộ phận còn lại của ATM.

Hiện giờ đã có lõi phần mềm bảo mật — còn phần mềm ứng dụng thì sao?

Đối với máy ATM chạy Windows 10, có hai công nghệ quan trọng của Microsoft cần lưu ý tại thời điểm này: Bitlocker và Device Guard (hiện nay gọi là Windows Defender Application Control — WDAC). Bitlocker là công nghệ mã hóa ổ đĩa của Microsoft. Ứng dụng này có thể mã hóa toàn bộ đĩa cứng hoặc ổ SSD và công dụng quan trọng nhất là lưu khóa mật mã hóa của ổ đĩa “trong TPM”. Thực ra, giải pháp này phức tạp hơn một chút so với việc chỉ lưu khóa trong TPM — chúng tôi sẽ trình bày kỹ về nội dung này.

Hãy nhớ rằng chỉ lưu trữ khóa bảo mật thì chưa đủ làm nên chuyện. Bạn cần xác định xem “ai” đang yêu cầu khóa trước khi tiến hành cung cấp khóa cho người đó. TPM còn có một công nghệ mới nữa là “niêm phong” khóa. Trước tiên, ổ đĩa của ATM được mã hóa trong một môi trường an toàn, khi đó, Windows sẽ tạo một khóa mới. Sau đó, khóa này được mã hóa thông qua một “khóa mật mã hóa khóa” riêng biệt gọi là KEK. Bản thân KEK lại tiếp tục được mã hóa thêm trong quy trình “niêm phong” bằng cách sử dụng các giá trị PCR và khóa riêng tư của TPM. Khi máy ATM khởi động, khóa KEK chỉ có thể hoạt động nếu tất cả các dấu vân tay của phần mềm cốt lõi do PCR đo lường được xác thực — có nghĩa là các mã BIOS và Windows chưa bị xáo trộn, như phần giải thích ở trên. Bằng cách sử dụng KEK, Windows sẽ giải mã khóa mật mã hóa ổ đĩa rồi sử dụng khóa đó để giải mã toàn bộ ổ đĩa. Sau khi truy xuất KEK, Windows sẽ đóng toàn bộ các hoạt động sau đó liên quan đến KEK. Hoạt động này được thực hiện bằng cách “mở rộng” PCR 11 — nghĩa là điều chỉnh PCR 11 sau khi gỡ niêm phong KEK, do đó, không một ai có thể tiếp tục truy xuất KEK. TPM đảm bảo an toàn cho KEK cho đến trình tự khởi động tiếp theo. KEK sẽ chỉ được cung cấp trở lại nếu PCR xác nhận rằng không có phần mềm cốt lõi nào bị xáo trộn. Sau khi KEK được cung cấp cho Bitlocker để giải mã ổ đĩa, các hoạt động tiếp theo cũng sẽ đóng lại.

Có thể thấy rằng chúng tôi đã xây dựng phần mềm cốt lõi theo từng bước, kiểm tra từng phần mềm thông qua PCR để đảm bảo rằng không xảy ra bất kỳ sự cố xáo trộn nào, cho đến bước cuối cùng là hoàn thành quy trình khởi động và tải Windows. Bây giờ, chúng ta cần khởi động phần mềm ứng dụng ATM. Trước khi sử dụng các tệp thực thi, cần xác nhận rằng tất cả các tệp thực thi mà chúng ta vận hành đều chưa bị xáo trộn. Nói cách khác, chúng ta phải tiếp tục kiểm tra dấu vân tay mật mã của mọi cấu phần phần mềm trước khi sử dụng. Hoạt động cuối cùng trong chuỗi khởi động do Windows WDAC (hoặc phần mềm của bên thứ ba có các tính năng tương tự) thực hiện. Hoạt động này thường được gọi là lập danh sách cho phép. Theo đó, phải kiểm tra hàm băm (tức là dấu vân tay điện toán) của tất cả các tệp thực thi trước khi cho phép chạy những tệp này.

Whitelisting the ATM

Cách tốt nhất để lập danh sách phần mềm được cho phép trong ATM bằng cách sử dụng Windows WDAC (hoặc phần mềm lập danh sách cho phép khác) là sử dụng “quy tắc chứng nhận”. Quy tắc này đòi hỏi nhà sản xuất phần mềm mà bạn định triển khai trong máy ATM phải ký xác nhận trước cho phần mềm đó. Ví dụ, Microsoft phải ký xác nhận cho tệp thực thi Windows 10 bằng khóa riêng tư. Do đó, chỉ cần xác minh rằng tệp thực thi Windows đang sử dụng khóa công khai ký mã của Microsoft, bất kỳ ai cũng có thể xác minh rằng các tệp này chưa bị điều chỉnh hay xáo trộn trong quá trình chuyển giao và vẫn giữ nguyên trạng thái kể từ thời điểm Microsoft ký xác nhận. Để cho phép WDAC xác nhận điều này, bạn chỉ cần tạo một “quy tắc chứng nhận” để khẳng định rằng các tệp thực thi do Microsoft ký xác nhận cho phép khách hàng sử dụng một cách an toàn.

Tương tự, phần mềm của KAL luôn được ký xác nhận bằng khóa riêng tư ký mã của KAL. Khách hàng có thể xác minh rằng phần mềm của KAL chưa bị xáo trộn bằng cách cài đặt chứng nhận ký mã của KAL trên từng máy ATM.

Nhưng còn những phần mềm khác không được ký xác nhận trước theo hình thức đó thì sao? Ngân hàng có thể lựa chọn trong số ba phương án:

- Yêu cầu nhà cung cấp ký xác nhận vào mã.

- Chấm dứt hợp tác với nhà cung cấp. (Trên thực tế, có nhà cung cấp ATM nào không ký xác nhận vào mã của họ trong năm 2020 không? Rõ ràng là có).

- Sử dụng “quy tắc hàm băm”

Quy tắc hàm băm là quy tắc mà bạn bổ sung vào chính sách danh sách cho phép áp dụng với WDAC, trong đó, ngân hàng tính toán hàm băm cho từng tệp của nhà cung cấp chưa tiến hành ký xác nhận các tệp thực thi của họ. Nói cách khác, bạn giúp họ tiến hành ký mã. Rõ ràng là phương án này không đạt hiệu quả cao so với ký xác nhận tại nguồn bởi có thể xảy ra nguy cơ xáo trộn trong quá trình chuyển giao giữa nhà cung cấp và ngân hàng và không thể phát hiện những xáo trộn này (mặc dù có thể có các cơ chế khác để đảm bảo hoạt động truyền bảo mật).

Một bất lợi thứ hai khi triển khai theo cách này là ngân hàng phải tạo “quy tắc hàm băm” cho tất cả các tệp thực thi. Cách triển khai này kém hấp dẫn hơn rất nhiều so với việc chỉ cài đặt chứng nhận công khai của nhà cung cấp trong máy ATM, trong đó bao gồm tất cả tệp thực thi của nhà cung cấp đó, kể cả toàn bộ những cập nhật trong tương lai của nhà cung cấp.

Chúng ta đã đạt được công nghệ đó chưa?

Khi bạn tiến đến bước này, đồng thời ATM đã sẵn sàng và bắt đầu hoạt động, toàn bộ phần mềm sẽ được xác minh bằng mật mã. Hệ thống không cho phép vận hành bất kỳ tệp thực thi nào đã bị điều chỉnh hoặc xáo trộn, dù là theo bất kỳ hình thức nào. Ngay cả khi chỉ một bit nhỏ trong nhiều gigabyte tệp thực thi của phần mềm bị xâm nhập trên máy ATM hiện đại, hệ thống cũng có thể phát hiện và ngăn chặn.

Tuy nhiên, chúng ta vẫn chưa đạt đến công nghệ này. Máy ATM được bảo vệ theo hình thức này có khả năng chống xâm nhập trong trường hợp xảy ra sự cố điều chỉnh trái phép bộ phần mềm trong máy. Nhưng không chỉ có vậy. Việc đưa phần mềm độc hại vào máy ATM không phải là phương thức duy nhất để tấn công ATM. Bây giờ, chúng ta sẽ tìm hiểu công dụng của TPM trong việc hỗ trợ khắc phục các hình thức tấn công khác.

Tìm hiểu những khả năng của TPM

TPM không chỉ có vai trò bảo mật quy trình khởi động của ATM. Giải pháp này còn là gốc rễ của niềm tin, cho phép bảo mật mọi yếu tố liên quan khác. Hãy cùng tìm hiểu cuốn sách tuyệt vời do các thành viên của Trusted Computing Group soạn thảo, đó là Will Arthur, David Challener và Kenneth Goldman. Cuốn sách “Hướng dẫn thiết thực về TPM 2.0” là tác phẩm hết sức tuyệt vời, đồng thời là nguồn ý tưởng vô giá đã truyền cảm hứng để tôi viết báo cáo sách trắng này. Bạn có thể tải về miễn phí cuốn sách này tại đây.

Cách tốt nhất để nhanh chóng tóm lược cuốn sách này là tập trung vào 53 trường hợp sử dụng được nêu trong cuốn sách. Sau khi xin phép các tác giả, tôi trình bày lại các trường hợp sử dụng ở bên dưới:

1. Lưu trữ thông số khởi động

2. Truy cập khóa VPN

3. Tối ưu hóa khóa chính

4. Cung cấp khóa chính

5. Cho phép người quản lý tài nguyên quản lý khóa TPM một cách bảo mật

6. Kẻ tấn công thay thế khóa tại cùng một vị trí

7. UEFI

8. Phát hiện hoạt động khởi động lại giữa những đợt chứng thực

9. Tạo hàm băm cho một tệp lớn

10. Khởi động tin cậy — 1

11. Khởi động tin cậy — 2

12. Nhiều thuật toán sắp xếp TPM đồng thời

13. Lưu trữ mật khẩu đăng nhập

14. Gốc rễ của xác minh chữ ký tin cậy

15. Nhiều khóa chính

16. Khóa chính tùy chỉnh

17. Chứng nhận khóa trích dẫn (Quote) TPM

18. Tạo chuỗi chứng nhận

19. Đảm bảo rằng ủy quyền của khóa yêu cầu chữ ký số

20. Đảm bảo rằng ủy quyền của khóa yêu cầu thông tin sinh trắc học

21. Đảm bảo dữ liệu không biến động

22. Trích dẫn tương đương cho chỉ mục mở rộng không biến động

23. Lưu trữ bí mật

24. Lưu trữ chứng nhận

25. Lưu trữ mật khẩu chung

26. Lưu trữ khóa công khai gốc rễ

27. Lưu trữ khóa HMAC

28. Thu hồi quyền truy cập khóa

29. Thu hồi khóa có nhiều người dùng

30. Nhật ký kiểm tra bảo mật về việc sử dụng khóa CA

31. PCR bổ sung

32. PCR với các thuộc tính khác nhau

33. Ảo hóa

34. Chỉ mục không biến động, chỉ ghi một lần

35. Chứng nhận tiêu chuẩn

36. Chỉ mục NV luôn đọc, chỉ ghi một lần

37. Bảo mật bí mật chính sách

38. Nhân bản một tập hợp khóa

39. Niêm phong khóa mã hóa đĩa cứng theo trạng thái của nền tảng

40. Khóa VPN

41. Truyền mật khẩu một cách bảo mật từ môi trường có hệ điều hành sang môi trường không có hệ điều hành

42. Trích dẫn

43. Phát hiện hoạt động khởi động lại giữa các giao dịch

44. Không có PCR thuộc tính gia tăng cho máy ảo

45. Không có PCR thuộc tính gia tăng cho hoạt động kiểm tra

46. Tạo các SrK khác nhau cho người dùng khác nhau

47. Tập hợp máy chủ hoạt động như một thể thống nhất

48. Tôi kết nối với TPM nào?

49. Trạng thái của chỉ mục NV, bộ đếm hoặc chỉ mục trường bit là gì?

50. Chỉ mục NV được dùng như một PCR

51. Kiểm tra TPM được dùng làm cơ quan cấp chứng chỉ

52. Sử dụng TPM để bảo mật nhật ký kiểm tra ứng dụng

53. Đảm bảo rằng PCR không thay đổi trong một chuỗi lệnh

Vui lòng xem xét các trường hợp sử dụng ở trên. Điều đầu tiên cần lưu ý là TPM không chỉ có vai trò bảo mật quy trình khởi động. Như đã đề cập ở trên, TPM là gốc rễ của niềm tin, có vai trò bảo mật tất cả các bước cần thực hiện trong máy ATM, từng bước một. Dĩ nhiên, không phải tất cả các trường hợp sử dụng ở trên đều áp dụng trong lĩnh vực của chúng ta. Ngoài ra, cần lưu ý rằng đây là những trường hợp sử dụng liên quan đến hoạt động bảo mật qua hình thức bảo mật bằng mật mã.

Hãy cùng xem xét một ví dụ — #40 “Khóa VPN”. Trong trường hợp sử dụng bình thường, VPN sẽ được thiết lập giữa ATM và máy chủ bằng cách cài đặt chứng nhận kỹ thuật số (tức là khóa công khai có chữ ký) trên cả hai hệ thống. Nhưng điều gì sẽ xảy ra nếu có kẻ xâm nhập chứng nhận? Đúng là cho đến nay, không ai có thể sửa đổi các chứng nhận được lưu trữ trong môi trường Windows được bảo vệ bằng TPM, có cơ chế khóa mà bài viết này đã trình bày. Tuy nhiên, vẫn có thể cải thiện tính năng này. Có thể niêm phong khóa VPN theo PCR thông qua TPM. Điều này có nghĩa là tại thời điểm chuẩn bị thiết lập VPN, chỉ có thể sử dụng các khóa cần thiết để thiết lập VPN nếu PCR ở trạng thái phù hợp. Nếu có bất kỳ sai khác nào, hệ thống sẽ từ chối kết nối VPN. Cần lưu ý rằng quy tắc này áp dụng với cả hai phía của quy trình VPN. PCR không những phải ở trạng thái phù hợp trên ATM mà cũng phải đáp ứng trạng thái phù hợp đó đối với máy chủ ATM trong trung tâm dữ liệu. Nếu đáp ứng các yêu cầu trên, chúng ta có thể xác nhận bằng mật mã rằng cả máy ATM và máy chủ ATM đều ở trạng thái bảo mật trước khi kết nối. Chúng ta sẽ biết rằng cho đến thời điểm thực hiện, tất cả các tệp thực thi đã chạy trên cả máy ATM và máy chủ ATM vẫn còn nguyên vẹn và chưa bị xáo trộn. Đồng thời, chúng tôi cho phép cả hai hệ thống này kết nối chỉ khi chúng đáp ứng yêu cầu này.

Trong báo cáo sách trắng này, tôi sẽ không trình bày toàn bộ nội dung của cuốn sách điện tử. Trên thực tế, vẫn còn những trường hợp sử dụng khác áp dụng cho máy ATM cần được thảo luận, thiết kế và triển khai. Tôi hi vọng rằng ngành ATM sẽ thực hiện điều này thông qua một trong các ủy ban của họ. Tôi sẽ trình bày nội dung này kỹ hơn ở phần sau.

Bảo mật kết nối mạng

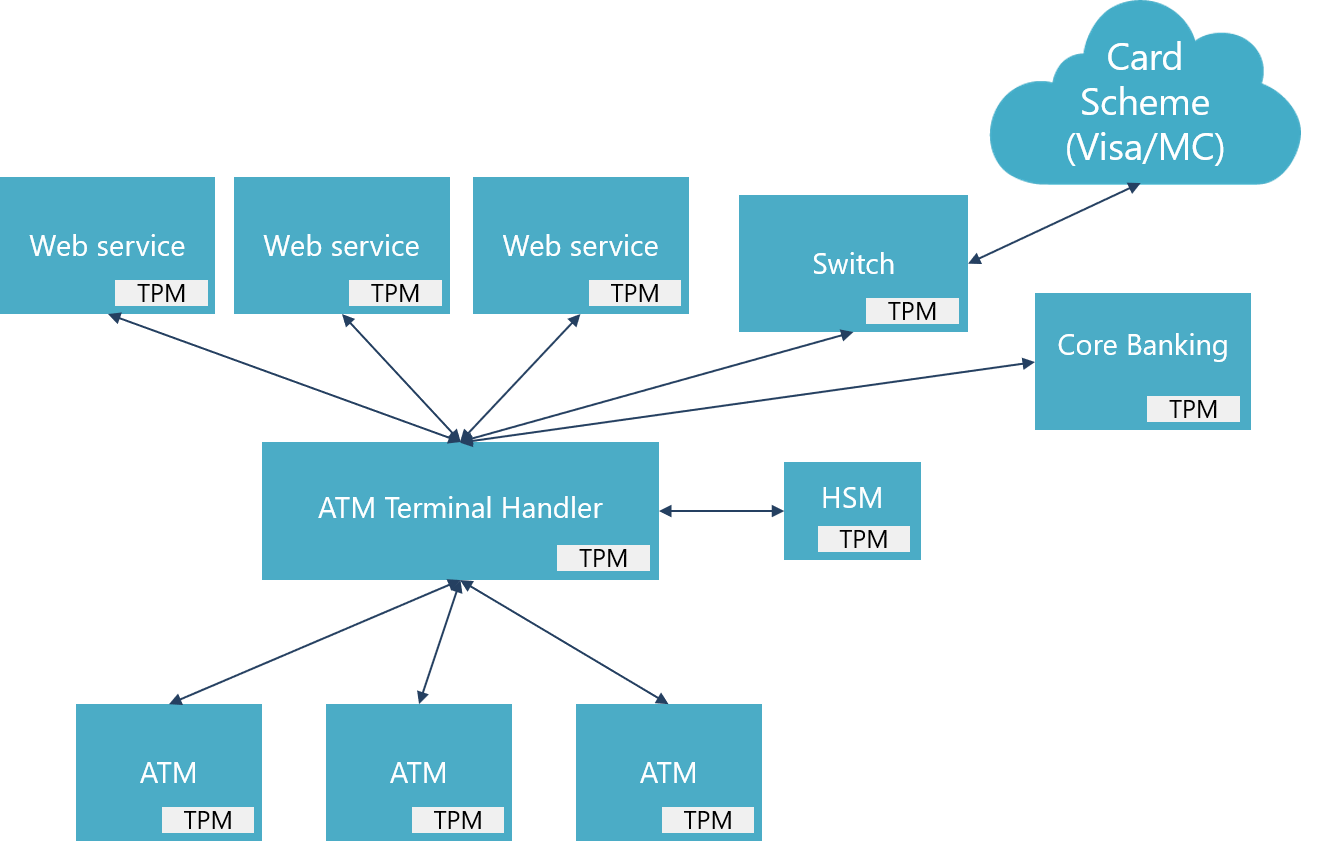

The previous section touched on network security. Now let’s explore that in a little bit more detail as this is a use case that has particular importance to ATMs. It is clear that not only do we want ATMs to be individually secure, we also require that any backend server system that we touch is also secure and uncompromised. Please consider the diagram below:

Sơ đồ trên trình bày mối liên kết trong một ngân hàng lớn điển hình với các dịch vụ ATM phức tạp. ATM kết nối với một bộ xử lý thiết bị đầu cuối có vai trò điều phối dịch vụ từ nhiều máy chủ phụ trợ. HSM (Mô-đun bảo mật phần cứng) cung cấp dịch vụ mật mã và giúp phân vùng pin. Sau khi giao dịch được triển khai và cần được ủy quyền, giao dịch sẽ được gửi tới hệ thống ngân hàng cốt lõi nếu đó là giao dịch “trong nội bộ ngân hàng” hoặc gửi tới hệ thống thẻ nếu đó là giao dịch “giữa các ngân hàng khác nhau”.

Hãy hình dung rằng đó là một Hệ thống bảo mật hoàn hảo, trong đó mọi ATM và máy chủ đều được trang bị TPM (đây là thực tế của tất cả các phần cứng gần đây), mọi hệ thống đều được xác minh từ quá trình khởi động bằng biện pháp đo lường PCR và tất cả các kết nối TLS và VPN đều được thiết lập bằng các chứng nhận do TPM gỡ niêm phong. Do đó, chúng được đảm bảo bằng mật mã để không bị xáo trộn. Đó là một Hệ thống hoàn hảo đích thực. Nhưng thực tế đáng buồn là vào tháng 8 năm 2020, rất ít ngân hàng đạt được cấp độ bảo mật này.

Thách thức có thể đe dọa đến hoạt động triển khai là khả năng thay đổi quy mô và phân cụm. Làm sao có thể tạo cụm máy chủ trong khi các kết nối lại được thực hiện trên những TPM riêng lẻ? Hãy xem trường hợp sử dụng #47 ở trên “Tập hợp máy chủ hoạt động như một thể thống nhất”. TCG cũng đã nghĩ đến điều này.

Bảo mật kết nối thiết bị phần cứng của ATM

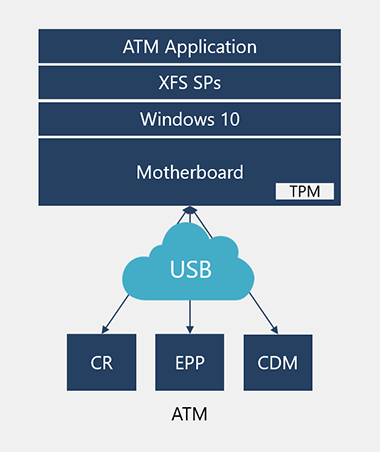

Từ đầu đến giờ, bài viết này đã tập trung trình bày về PC-core của ATM và cách thức đảm bảo rằng phần mềm không chứa phần mềm độc hại sau khi khởi động và trong suốt quá trình hoạt động. Bây giờ, hãy cùng tìm hiểu từng thiết bị phần cứng riêng lẻ bên trong máy ATM — đầu đọc thẻ, thẻ pin và tất nhiên là cả bộ phận phát tiền mặt. Mối liên kết giữa PC-core và các thiết bị riêng lẻ có mức độ bảo mật ra sao? Trên hầu hết các máy ATM, đây là liên kết USB mà có thể bị xáo trộn bằng hình thức vật lý. Nếu những liên kết này có chứa dữ liệu rõ ràng, ATM sẽ rất dễ bị tấn công — ngay cả khi không dính phần mềm độc hại. Hãy cùng thảo luận lại vấn đề này thông qua sơ đồ sau đây:

Các bạn có thể thấy rằng tôi đã vẽ kết nối USB theo hình đám mây để thể hiện nguy cơ tấn công. TPM bảo vệ PC-core, nhưng cáp USB có nguy cơ bị tấn công nếu chúng không được bảo vệ. Có thể cho rằng các kết nối này thuộc trách nhiệm bảo vệ của nhà cung cấp phần cứng ATM. Tuy nhiên, vấn đề không hoàn toàn đơn giản như vậy vì còn phụ thuộc vào yêu cầu về khả năng tương tác giữa các thiết bị phần cứng với những bộ phận còn lại của hệ thống. Ví dụ: nếu thông báo gửi tới CDM (bộ phận phát tiền mặt) được mã hóa đầu cuối, thì “đầu còn lại” sẽ đặt ở đâu? Nếu đặt đầu còn lại ở bộ xử lý thiết bị đầu cuối, thì cần phải thảo luận và thống nhất nhiều yêu cầu về khả năng tương tác.

Ngoài ra, rõ ràng là ngay cả bộ phận phát tiền mặt của nhiều máy ATM cũng chưa được bảo mật tốt — truyền thông cũng đã đưa tin về nhiều vụ “tấn công hộp đen”. Cuộc tấn công hộp đen ATM xảy ra khi tin tặc chặn kết nối với CDM và phân phối tiền mặt bằng cách sử dụng PC core riêng của chúng. Hầu hết các máy ATM hiện đại đều có kết nối được mã hóa từ PC core đến CDM, nhưng KAL hoài nghi rằng thiết kế bảo mật vẫn cần cải thiện nhiều vì một số máy ATM này không sử dụng TPM. Cần hiểu rõ một điều: Không có TPM = Không bảo mật. Việc mã hóa kết nối bằng cách sử dụng các khóa được bảo vệ một cách thần kỳ theo hình thức không rõ ràng không được coi là bảo mật. Đó chỉ là hi vọng mơ hồ mà thôi. Nếu nhà cung cấp phần cứng của bạn không thể công bố thông tin về cách thức bảo vệ khóa mật mã hóa, thì bạn cần hiểu nguyên nhân là do các khóa đó không được bảo vệ đúng cách.

XFS4IoT và bảo vệ thiết bị phần cứng

Tín hiệu đáng mừng là ủy ban XFS của lĩnh vực ATM đang thảo luận về cách thức bảo vệ thế hệ thiết bị ATM trong tương lai. Có thể bạn đã nghe nói đến bản phát hành sắp tới của XFS 4.0 có tên là XFS4IoT. Nội dung về IoT thể hiện rằng thông số kỹ thuật này đặt mục tiêu chuẩn bị sẵn sàng cho thế giới IoT hiện đại. XFS4IoT hướng tới một số mục tiêu chính:

- Thông số kỹ thuật không phụ thuộc vào Hệ điều hành. Điều này có nghĩa là máy ATM có thể chạy Windows cũng như Linux hay bất kỳ hệ điều hành nào khác.

- Đây là tiêu chuẩn thân thiện với đám mây. Thiết bị ATM có thể cung cấp dịch vụ trực tiếp lên đám mây. Bộ phận đầu não của ATM có thể đặt trên đám mây, chứ không chỉ đặt bên trong ATM như hiện nay. Ví dụ: đầu đọc thẻ có thể cung cấp các dịch vụ đầu đọc thẻ lên đám mây. Bộ phận phát tiền mặt có thể cung cấp các dịch vụ phát tiền mặt lên đám mây.

- Dịch vụ web được triển khai theo hình thức bảo mật. XFS4IoT tích hợp tính năng bảo mật để đảm bảo khả năng bảo mật đầu cuối cho thiết bị. Giao thức truyền tải được lựa chọn làm giao thức Web Socket do TLS bảo mật thông qua các chứng nhận ở cả hai phía. Bên cạnh đó, mỗi thiết bị XFS4IoT có thể sở hữu một thành phần bảo mật phần cứng để cho phép thiết lập bảo mật đầu cuối cho kết nối. Kết nối đó có thể kết thúc bên trong chính máy ATM (hình thức phổ biến hiện nay) hoặc có thể kết thúc trên máy chủ đám mây.

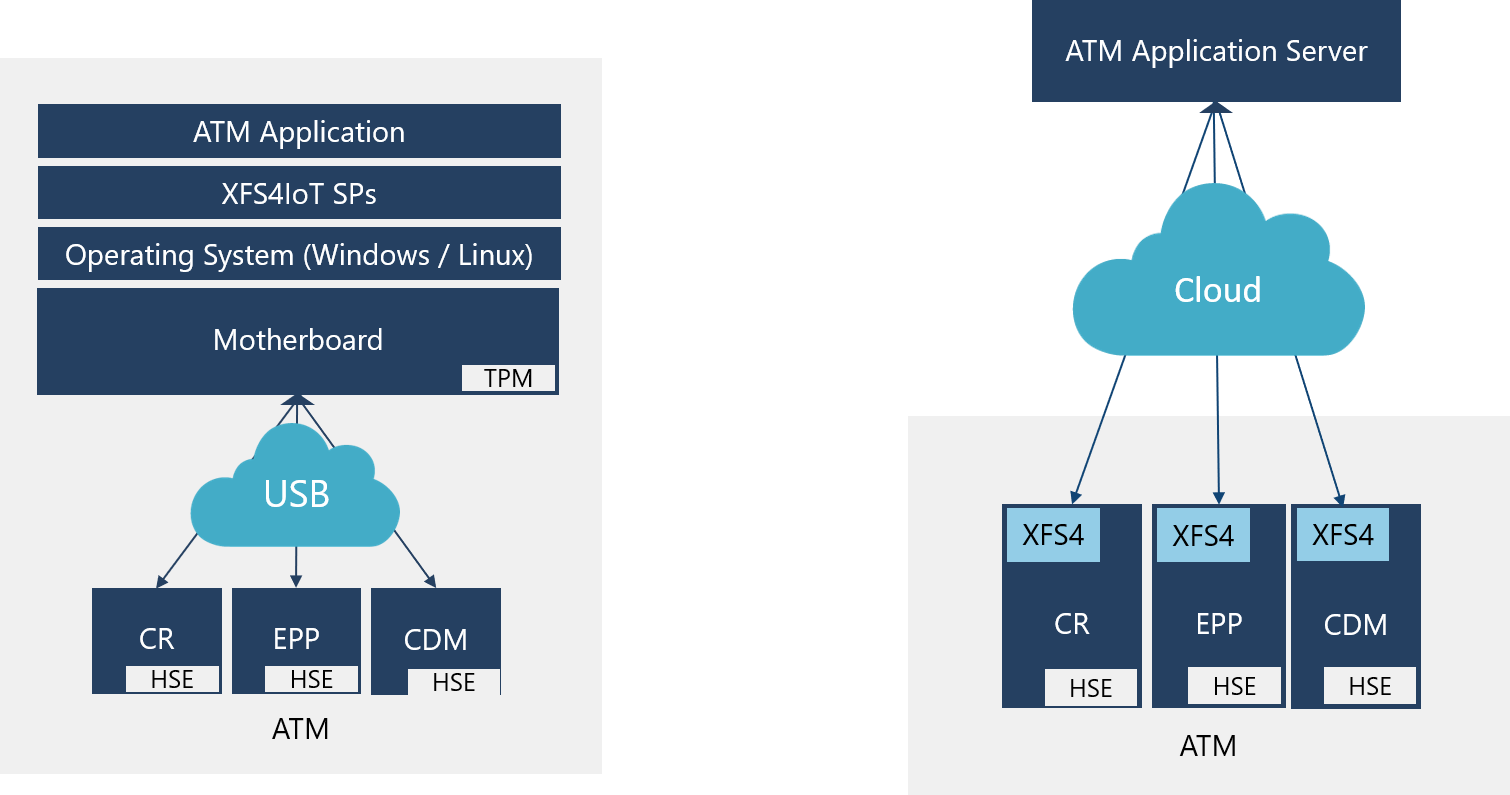

Sơ đồ dưới đây minh họa khái niệm này:

ATM XFS4 có thể có thiết kế giống như ATM thông thường ở phía bên trái của sơ đồ, trong đó các thiết bị kết nối với một ứng dụng phần mềm trên PC-core, hoặc có thể cung cấp một dịch vụ bảo mật lên đám mây như ở phía bên phải. Trong trường hợp thứ hai, có thể hoàn toàn không có PC-core bên trong ATM và mỗi thiết bị có thể hoàn toàn độc lập với nhau, tuy nhiên chúng vẫn có vị trí thực tế gần nhau và hoạt động song song, được điều phối thông qua ứng dụng đám mây.

Điều quan trọng nhất cần lưu ý là các ô có gắn nhãn “HSE”. HSE là từ viết tắt của “thành phần bảo mật phần cứng” và dĩ nhiên thông số kỹ thuật XFS cho phép các nhà sản xuất phần cứng tự quyết định cách thức tốt nhất để triển khai thành phần này. Rõ ràng, HSE phải là TPM hoặc bao gồm một tập hợp con các tính năng của TPM. Tối thiểu, HSE phải có các khả năng sau đây:

- Lưu trữ khóa riêng tư một cách bảo mật

- Triển khai “đo lường gốc rễ của niềm tin” (CRTM) để đảm bảo rằng chỉ vi chương trình bảo mật mới có thể sử dụng HSE

- Triển khai các dịch vụ mã hóa và ký xác nhận

KAL đã thảo luận về vấn đề này với ủy ban TCG và tổ chức này bày tỏ rằng họ luôn hân hạnh hỗ trợ lĩnh vực ATM tìm ra các lựa chọn. Trên thực tế, TCG đã đạt được một số tiến bộ với khái niệm “mini TPM”. Thứ nhất là thiết kế DICE của TCG và thứ hai là thiết kế MARS của TCG. DICE và MARS đã sẵn sàng phục vụ lĩnh vực ATM chưa? Chúng ta cần tìm hiểu điều này.

Có một ý tưởng thú vị là liệu TPM tiêu chuẩn có thể được sử dụng làm HSE bên trong từng thiết bị hay không. Xét về góc độ chi phí, đây có thể là phương án khả thi — TPM có giá chưa đến 1 USD trong khối lượng OEM (Nhà sản xuất phụ tùng gốc). DICE thậm chí còn có chi phí thấp hơn thế. Do lĩnh vực của chúng ta chịu trách nhiệm bảo vệ tiền của khách hàng với giá trị hàng triệu đô la, nên chi phí cho TPM hay các loại HSE khác có lẽ không phải là vấn đề lớn.

ATM còn có gốc rễ của niềm tin thứ hai — đó là EPP

Trong phần trước, chúng ta đã nói về bảo vệ thiết bị, nhưng có một thiết bị độc đáo cần nhấn mạnh trong lĩnh vực bảo mật, đó là EPP (mã hóa thẻ pin). EPP thực ra là gốc rễ của niềm tin độc lập bên trong máy ATM. Giải pháp này cực kỳ bảo mật, được quản lý thông qua các yêu cầu PCI PED và mỗi EPP được ngành ATM quản lý và theo dõi riêng trên phạm vi toàn cầu. Giải pháp này có phương pháp đo lường CRTM riêng cho vi chương trình của mình và tự động phá hủy nếu phát hiện sự cố xáo trộn. Thực tế, đây là giải pháp vô cùng bảo mật.

Tuy nhiên, EPP đem đến cả những thuận lợi và bất lợi cho lĩnh vực ATM. Do EPP cung cấp một mức độ bảo mật nhất định cho các máy ATM (chúng ta sẽ thảo luận về những hạn chế của giải pháp này ngay sau đây), nên các ngân hàng đã sử dụng giải pháp này để đảm bảo bảo mật cho các giao dịch ATM. EPP lưu trữ khóa chính của ngân hàng một cách bảo mật và sử dụng một chuỗi khóa để đảm bảo tính bảo mật cho khối mã pin, đồng thời cho phép mã hóa các thông báo liên lạc giữa ATM với máy chủ và gửi mã xác thực thông báo. Đây hình thức bảo mật hiệu quả. Tuy nhiên, như vậy vẫn chưa đủ khả năng bảo mật.

EPP không thể hoạt động trong quá trình ATM khởi động và cũng không sẵn sàng cho đến khi Windows khởi động xong, cũng như khi XFS SP (trình điều khiển phần cứng của máy ATM) đã khởi động. Do đó, EPP không thể xác định tính hợp lệ của phần mềm bên trong máy ATM. Nếu một ứng dụng ATM bị nhiễm phần mềm độc hại và muốn chấp nhận mã pin hoặc gửi mã xác thực thông báo đến máy chủ ATM, thì EPP sẽ thực hiện nhiệm vụ ngăn chặn. EPP có phạm vi bảo vệ quá nhỏ nên không thể hỗ trợ bảo vệ toàn bộ máy ATM. Đây là lá chắn bảo mật quý giá trong vô vàn phần mềm có nguy cơ không được bảo vệ khi không sử dụng TPM.

Làm cách nào để cập nhật phần mềm do TPM bảo vệ?

Có lẽ độc giả sẽ nghĩ rằng ở giai đoạn này, nếu không thể thay đổi bất kỳ phần mềm nào bên trong máy ATM do TPM bảo vệ, thì sẽ rất khó tiến hành cập nhật phần mềm hợp lệ. Hãy nhớ rằng phần mềm ứng dụng được bảo vệ thông qua quy tắc chứng nhận. Nhà phát triển ứng dụng (có thể là bản thân ngân hàng hoặc nhà cung cấp tin cậy của ngân hàng) chịu trách nhiệm ký xác nhận phần mềm này. Hoạt động cần thực hiện là phần mềm cập nhật sẽ được ký xác nhận bằng khóa riêng tư bảo mật của tổ chức phát triển phần mềm, sau đó, ATM sẽ chấp nhận thay đổi. Quy trình chỉ đơn giản vậy thôi.

Những thay đổi về phần mềm cốt lõi do PCR đo lường cần trải qua một bước nữa. Có thể cập nhật phần mềm cốt lõi hoàn toàn từ xa mà không cần kỹ thuật viên đến hiện trường, nhưng phải tạo khóa tạm thời trong quá trình cài đặt. Khóa này phải được niêm phong theo PCR không đổi. Sau khi hoàn thành cài đặt, khóa mới sẽ được niêm phong theo toàn bộ tập hợp PCR. Thật dễ dàng.

Hãy nhớ lại ví dụ trong phần trên là Windows Hello — hình thức bảo mật hiệu quả không nhất thiết phải quá phức tạp. Trên thực tế, biện pháp bảo mật đẳng cấp thế giới — chính là cấp độ mà bảo vệ TPM đem đến cho ngân hàng — dễ sử dụng hơn, đồng thời được bảo mật bằng mật mã khi so sánh với các phương pháp truyền thống.

Bảo vệ trước nguy cơ tấn công vật lý

Mặc dù trong phần trên, chúng tôi chưa đề cập cụ thể đến nội dung này, nhưng phần lớn các nội dung ở trên đều nhắc đến bảo vệ ATM trước các cuộc tấn công phần mềm và vật lý. Phương thức tấn công phổ biến trên ATM là xóa ổ đĩa, sửa đổi phần mềm và khôi phục các thay đổi trên máy ATM đó cùng các máy ATM khác. Phương thức tấn công đó không thể diễn ra nếu TPM mã hóa ổ đĩa và bảo vệ chuỗi khởi động.

Một hình thức khác là “tấn công brute-force” TPM và thử liên tiếp các khóa khác nhau với tốc độ nhanh chóng. TPM có tích hợp tính năng bảo vệ “chống tấn công dồn dập” để ngăn chặn cuộc tấn công này.

Cuối cùng, có một số hình thức tấn công cực đoan khác, trong đó bao gồm hành vi can thiệp trực tiếp vào thiết bị điện tử của bo mạch chủ. Chi phí thực hiện hình thức tấn công đó rất tốn kém và đòi hỏi thiết bị chuyên dụng. Theo chúng tôi được biết, cho đến nay chưa xảy ra cuộc tấn công nào như vậy. Tuy nhiên, vẫn có những hình thức với chi phí thấp để bảo vệ trước các cuộc tấn công đó, chẳng hạn như sử dụng nhựa thông để bảo vệ các kết nối điện tử tiếp xúc trên bo mạch chủ.

Cảnh giác trước những giải pháp “phép màu kỳ diệu”

Bảo mật ATM và PC bằng TPM trong vai trò gốc rễ của niềm tin là hình thức công khai và nổi tiếng duy nhất để bảo mật hoàn toàn hệ thống máy tính. Những người trong ngành cần tự hỏi vì sao giải pháp bảo mật dựa trên TPM không trở nên phổ biến hơn trong mạng lưới ATM. Dĩ nhiên, các công ty khác nhau sẽ cố gắng cạnh tranh trên thị trường để tìm được chỗ đứng cho sản phẩm của họ. Điều này hoàn toàn dễ hiểu. Tuy nhiên, điều quan trọng là ngân hàng không nên sa vào những giải pháp viển vông. Sau đây là danh sách những điều cần chú ý:

Lời đồn: “Không cần đến thành phần bảo mật phần cứng”

Bạn cần hiểu rõ rằng không thể lưu trữ khóa riêng tư trên ổ đĩa/ổ SSD của ATM một cách bảo mật. Lý do là vì bất kể chuỗi khóa có dài đến đâu, thì khóa ban đầu vẫn cần phải rõ ràng. Nếu khóa đó “bị ẩn” trên ổ đĩa, thì vẫn luôn có cách để khôi phục. Một số người đưa ra giải pháp là tạo khóa từ lúc khởi động. Tuy nhiên, cần nhớ rằng bạn phải có mã rõ ràng để tạo khóa đó. Mã này phải ở dạng thức rõ ràng vì bạn vẫn chưa giải mã ổ đĩa. Nếu mã ở dạng thức rõ ràng, bạn có thể dễ dàng đảo ngược kỹ thuật mã đó từ mã thực thi có dạng thức rõ ràng trước khi diễn ra hoạt động giải mã ổ đĩa.

Hãy nghĩ theo một chiều hướng khác. Nếu có thể lưu trữ khóa một cách bảo mật trong ATM chỉ với kỹ thuật phần mềm, thì lĩnh vực ATM đã chẳng phải đối mặt với khó khăn trong việc xây dựng EPP…

Lời đồn: “Không cần đến thành phần bảo mật phần cứng vì khóa được lưu trữ trên mạng lưới”

Nếu ATM không đủ an toàn để lưu giữ khóa một cách bảo mật do thiếu TPM, thì không thể giải quyết vấn đề này bằng cách đưa khóa lên một vị trí trên mạng lưới. Lý do là vì khi ATM khởi động, hệ thống cần truy cập mạng lưới để lấy khóa bảo mật. Khi đó, ATM không có phương thức bảo mật bằng mật mã để tự xác thực trên mạng lưới do thiếu kho lưu trữ khóa. Do đó, máy chủ mạng lưới không biết được “ai đang yêu cầu khóa này”. Ví dụ: khi Bitlocker lưu trữ khóa trên mạng lưới, nó vẫn cần TPM để tự xác thực trên mạng. Không có TPM = Không bảo mật.

Lời đồn: “Không cần khóa mật mã hóa”

Nhà cung cấp tuyên bố rằng việc lưu trữ khóa là không cần thiết vì họ có công nghệ kỳ diệu cho phép khách hàng mã hóa mà không cần đến khóa. Nhưng giải pháp này có vẻ lý tưởng đến mức không hợp lý. Tại sao cả thế giới vẫn luôn phải vất vả để tìm ra những kỹ thuật Quản lý khóa trong khi khóa này không cần thiết? Tất cả các kỹ thuật mã hóa đã biết như 3DES, AES và RSA đều yêu cầu khóa riêng tư. Tên gọi khóa riêng tư bắt nguồn từ việc bạn phải lưu trữ khóa một cách bảo mật. Yếu tố làm nên tính bảo mật của hệ thống mã hóa là các khóa được lựa chọn từ một số lượng lớn các phương án khả thi. Ví dụ: 3DES có ít nhất 2112 khóa. Phải mất 30 năm tđể thử hết số lượng khóa này với tốc độ 5 tỷ khóa/giây. Với AES, bạn mất tới 1022 năm nếu thử với tốc độ như trên.

Lời đồn: “Thuật toán của chúng tôi bảo mật”

Hệ thống bảo mật đích thực được xây dựng trên các tiêu chuẩn mở cùng các thuật toán mở và khóa bí mật. Yếu tố duy nhất cần được bảo mật trong hệ thống bảo mật là các khóa. Nếu khóa bị xâm nhập, bạn chỉ cần thay đổi khóa và khôi phục lại khả năng bảo mật của hệ thống.

Lời đồn: “Danh sách kiểm soát truy cập (ACL) giúp chúng ta an toàn”

Danh sách kiểm soát truy cập sẽ dễ dàng bị phá hỏng nếu thiếu khóa TPM. Ngoài ra, ACL còn có rất nhiều nhược điểm khác mà chúng tôi sẽ không thảo luận ở đây, nhưng chúng tôi có thể khẳng định rằng bản thân ACL không đủ khả năng bảo vệ ATM.

Kết luận

Tôi hy vọng rằng độc giả đã hiểu được vì sao TPM có vai trò tối trọng đối với bảo mật điện toán cũng như bảo mật ATM. Ngoài ra, các bạn cũng cần hiểu rõ rằng hầu hết các ngân hàng vẫn còn một số phương án để bảo mật mạng lưới thông qua phương thức bảo đảm bằng mật mã. Xin lưu ý rằng tất cả các hệ thống bảo mật đó đều phải có thiết kế chú trọng tới khả năng tương tác. Do lĩnh vực công nghệ ATM hiện đại cần có sự chung tay góp sức của nhiều nhà cung cấp và giải pháp sản phẩm khác nhau, nên từng nhà cung cấp riêng lẻ sẽ không thể đem đến hiệu quả bảo vệ. Bởi vì khi đó máy ATM sẽ không thể hoạt động.

Tôi hy vọng rằng tài liệu này là bước khởi đầu cho hành trình phát triển các thông số kỹ thuật bảo mật có thể tương tác được xây dựng từ các nền tảng mật mã do TPM cung cấp cho chúng tôi. Trusted Computing Group đã hỗ trợ chúng tôi. Phần việc tiếp theo là các ủy ban trong lĩnh vực ATM — XFS4IoT, ATMIA và EAST — cùng các ngân hàng và nhà cung cấp sẽ phải hợp tác để tìm hướng phát triển tiếp theo.

Lời cảm ơn

Tôi xin gửi lời cảm ơn đến những cá nhân sau đây đã hỗ trợ hoàn thành dự án này:

- Michael Moltke (Tập đoàn NCC Đan Mạch)

- Kit Patterson (KAL)

- Will Arthur, David Challener và Kenneth Goldman — các tác giả của cuốn sách điện tử về TPM và David Challener vì đã hỗ trợ thông qua tổ chức TCG

Để biết thêm thông tin, vui lòng gửi email cho chúng tôi tại địa chỉ